اخر تحديث في يونيو 29, 2023 بواسطة حمدي بانجار

تثبيت وتكوين pfBlockerNg لعمل قائمة DNS سوداء في جدار حماية pfSense

في هذه المقالة سوف نتحدث عن حزمة رائعة ل pfsense تسمى pfBlockerNG.

pfBlockerNG هي حزمة يمكن تثبيتها في pfSense :

لتزويد مسؤول جدار الحماية بالقدرة على تمديد قدرات جدار الحماية بما يتجاوز جدار الحماية التقليدي L2 / L3 / L4.

ومع استمرار تقدم المهاجمين والمجرمين الإلكترونيين ، يجب أن تستمر الدفاعات اللازمة لإحباط جهودهم.

كما هو الحال مع أي شيء في عالم الحوسبة ، لا يوجد حل واحد يعمل على إصلاح جميع المنتجات هناك.

يوفر pfBlockerNG لـ pfSense إمكانية لجدار الحماية للسماح / رفض العناصر المستندة إلى القرارات مثل تحديد الموقع الجغرافي لعنوان IP أو اسم مجال مورد أو تصنيف Alexa لمواقع ويب معينة.

تعتبر القدرة على التقييد على عناصر مثل :

أسماء النطاق مفيدة للغاية لأنها تسمح للمسؤولين بإحباط محاولات الأجهزة الداخلية التي تحاول الاتصال بميادين سيئة معروفة :

(وبعبارة أخرى ، المجالات التي قد تكون معروفة بوجود برامج ضارة أو محتوى غير قانوني أو غيرها من البيانات الخبيثة ).

المتطلبات :

سنبني هذه المقالة على بضعة افتراضيات وبناء على مقال التثبيت والتكوين المسبق حول pfSense.

الافتراضيات ستكون على النحو التالي:

- تم بالفعل تثبيت وتكوين pfSense وليس لديه أي rules حاليا (اي لم تتم برمجتة بعد).

- يحتوي جدار الحماية firewall فقط على WAN ومنفذ LAN (منفذان).

- نظام IP المستخدم على جانب الشبكة المحلية هو 192.168.0.0/24.

وتجدر الإشارة إلى أنه يمكن تكوين pfBlockerNG على جدار حماية pfSense قيد التشغيل / تم تكوينة بالفعل. ، يمكن القيام بها في pfSense تمت البرمجة له مسبقا .

مخطط توضيحي :

الصورة أدناه هي الرسم التخطيطي لبيئة pfSense التي سيتم استخدامها في هذه المقالة.

قم بتثبيت pfBlockerNG لـ pfSense :

حان الوقت للبدء ! الخطوة الأولى هي الاتصال بواجهة الويب لجدار الحماية pfSense :

مرة أخرى ، سنستخدم بيئة عمل هذه الشبكة 192.168.0.0/24 مع جدار الحماية الذي يعمل كبوابة gateway بعنوان 192.168.0.1.

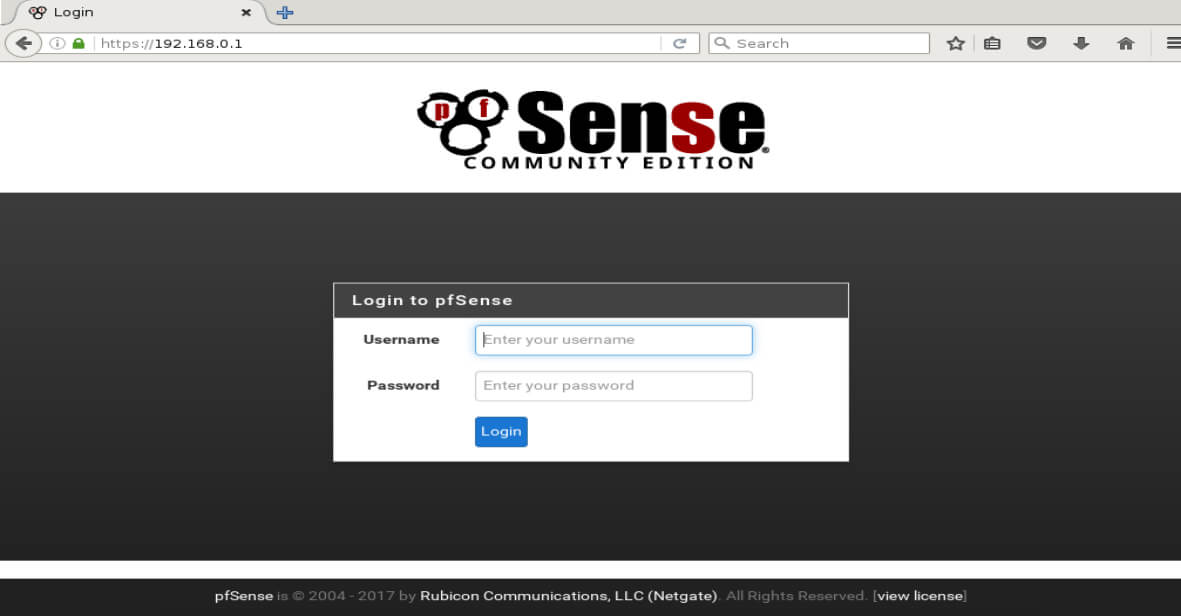

الان استخدم متصفح الويب وانتقل إلى “https://192.168.0.1” وسيتم عرض صفحة تسجيل الدخول إلى pfSense.

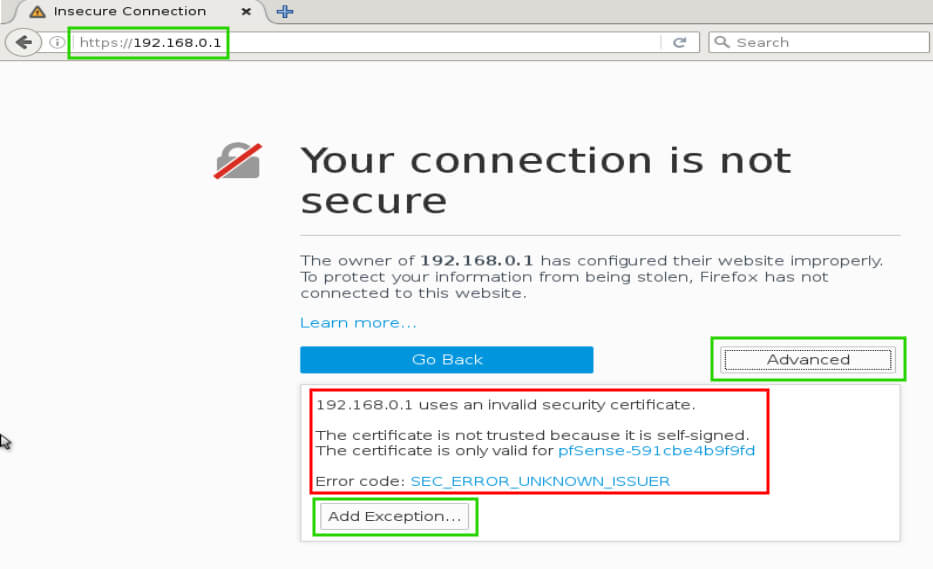

قد تواجة بعض المتصفحات مشكلة مع شهادة SSL ، وهذا أمر طبيعي نظرًا لأن الشهادة موقعة ذاتيًا بواسطة جدار الحماية pfSense.

يمكنك قبول رسالة التحذير بأمان وإذا رغبت في ذلك ، يمكن تثبيت شهادة صالحة موقعة من CA شرعية ولكنها خارج نطاق هذه المقالة الان ولايمكننا التطرق لها .

بعد النقر بنجاح على “Advanced” ثم “Add Exception…” ، انقر لتأكيد استثناء الأمان. ستعرض صفحة تسجيل الدخول pfSense ثم تسمح للمسؤول بتسجيل الدخول إلى جهاز جدار الحماية firewall .

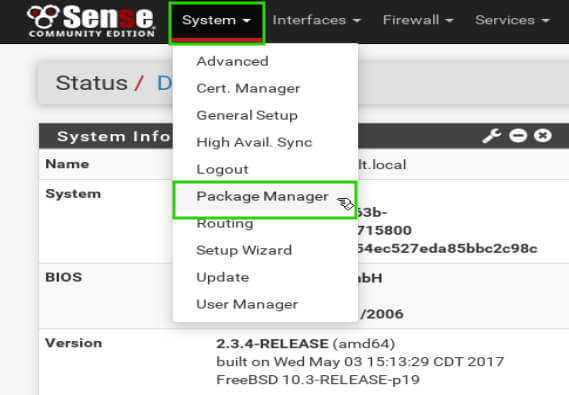

الان بعد تسجيل الدخول إلى صفحة pfSense الرئيسية ، انقر على القائمة المنسدلة “System” ، ثم حدد “Package Manager“.

بالنقر فوق هذا الارتباط سيتغير إلى نافذة مدير الحزم package manager . ستكون الصفحة الأولى التي سيتم تحميلها هي كافة الحزم المثبتة حاليًا وستكون فارغة (مرة أخرى يفترض هذا الدليل تثبيت pfSense غير مبرمج سابقا ).

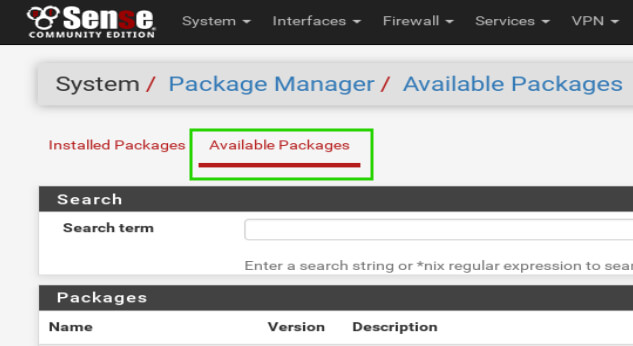

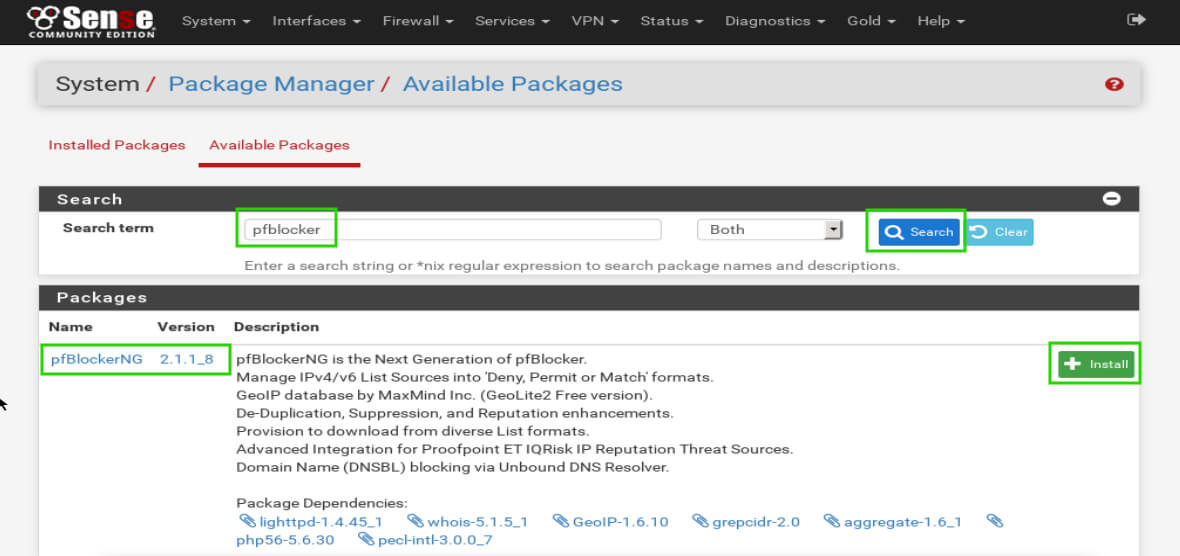

انقر فوق النص “Available Packages” ليتم توفير قائمة من الحزم القابلة للتثبيت لـ pfSense.

بعد تحميل صفحة “Available Packages” ، اكتب “pfblocker” في مربع “Search term” وانقر على “Search“. يجب أن يكون العنصر الأول الذي تم إرجاعه pfBlockerNG. حدد موقع زر “Install” على يمين وصف pfBlockerNG ثم انقر على “+” لتثبيت الحزمة.

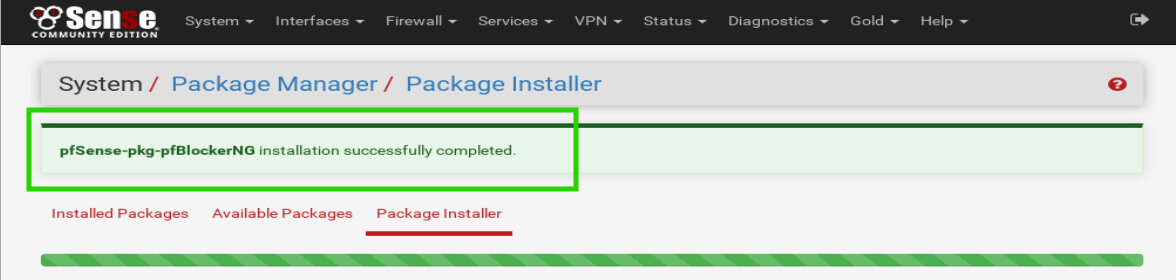

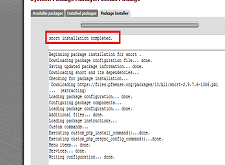

بمجرد التأكيد ، سيبدأ pfSense في تثبيت pfBlockerNG. لا تتجاهل او تغلق او تذهب بعيدا عن صفحة المثبت! انتظر حتى تعرض الصفحة اتمام التثبيت بنجاح.

بمجرد اكتمال التثبيت ، يمكن بدء تهيئة pfBlockerNG. المهمة الأولى التي تحتاج إلى إكمال بالرغم من بعض التوضيحات حول ما سيحدث بمجرد تكوين pfBlockerNG بشكل صحيح.

بمجرد تكوين pfBlockerNG ، يجب الان أن يتم اعتراض طلبات DNS الخاصة بمواقع الويب بواسطة جدار حماية pfSense الذي يقوم بتشغيل برنامج pfBlockerNG.

بعد ذلك ، سيقوم pfBlockerNG بتحديث قوائم المجالات السيئة المعروفة التي تم تعيينها إلى عنوان IP غير صحيح لاحباطها.

يحتاج جدار حماية pfSense إلى اعتراض طلبات DNS لكي يتمكن من تصفية النطاقات الخاطئة وسيستخدم لذلك محلل DNS resolver محلي يعرف باسم UnBound. هذا يعني أن العملاء على واجهة LAN بحاجة إلى استخدام جدار حماية pfSense كمحلل DNS resolver.

إذا طلب العميل مجالًا موجودًا في قوائم حظر pfBlockerNG ، فسيعرض pfBlockerNG عنوان IP خاطئًا للمجال.

لنبدأ العملية :

تكوين pfBlockerNG لـ PFsense :

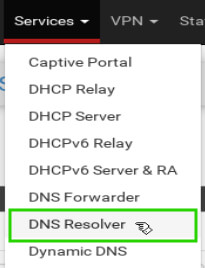

الخطوة الأولى هي تمكين محلل UnBound DNS resolver على جدار حماية pfSense :

للقيام بذلك ، انقر فوق القائمة المنسدلة “Services” ، ثم حدد “DNS Resolver“.

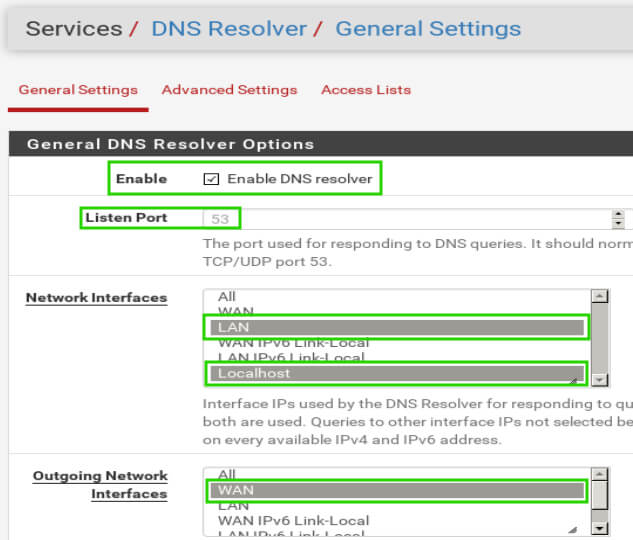

عند إعادة تحميل الصفحة ، ستكون الإعدادات العامة لـ DNS resolver قابلة للتهيئة. هذا الخيار الأول الذي يجب تهيئته هو مربع الاختيار لـ “Enable DNS Resolver”.

الإعدادات التالية هي تعيين منفذ الاستماع لطلبات الـ DNS (عادةً مايكون المنفذ 53) ، وتعيين interfaces الشبكة التي يجب أن يستمع إليها DNS resolver (في هذا التكوين ، يجب أن يكون منفذ LAN و Localhost) ، ثم إعداد منفذ الخروج (يجب يكون WAN).

بمجرد إجراء التحديدات ، تأكد من النقر فوق “حفظ” في أسفل الصفحة ، ثم انقر فوق الزر “تطبيق التغييرات” الذي سيظهر في أعلى الصفحة.

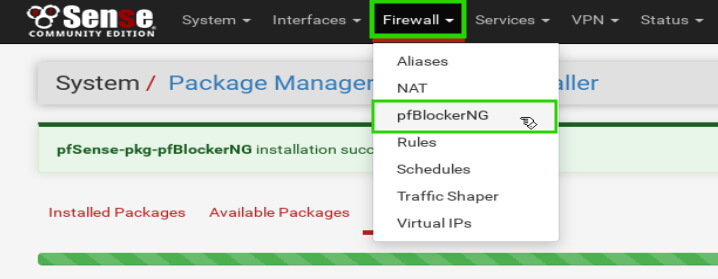

الخطوة التالية هي الخطوة الأولى في تكوين pfBlockerNG على وجه التحديد. انتقل إلى صفحة تهيئة pfBlockerNG تحت قائمة “Firewall” ثم انقر فوق “pfBlockerNG”.

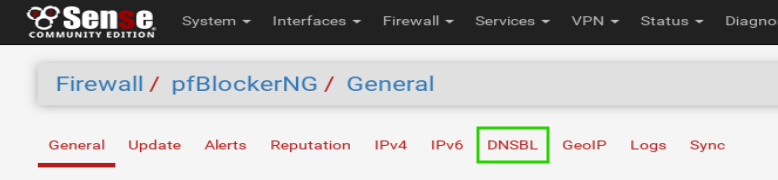

بمجرد تحميل pfBlockerNG ، انقر فوق علامة التبويب “DNSBL” أولاً لبدء إعداد قوائم DNS قبل تنشيط pfBlockerNG.

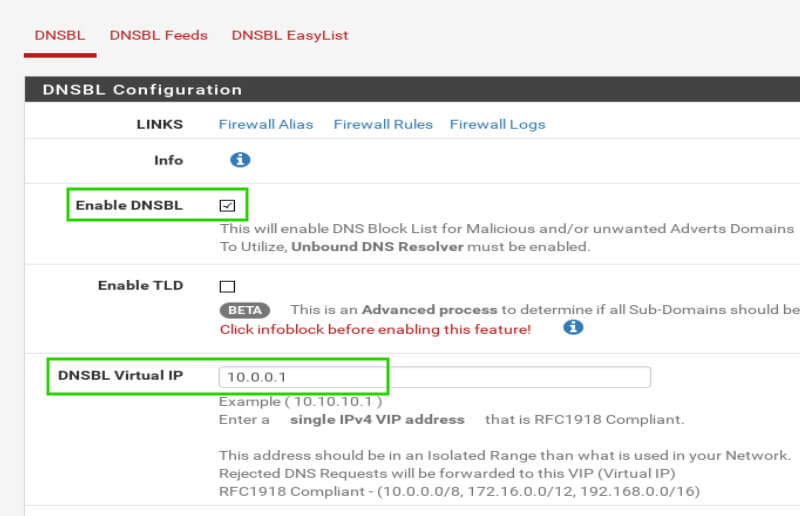

عندما يتم تحميل صفحة “DNSBL” ، ستكون هناك مجموعة جديدة من القوائم تحت قوائم pfBlockerNG (مظللة باللون الأخضر أدناه). العنصر الأول الذي يجب معالجته هو خانة الاختيار “Enable DNSBL” (مظللة باللون الأخضر أدناه).

يتطلب مربع الاختيار هذا استخدام محلل UnBound DNS في مربع pfSense لفحص طلبات DNS من عملاء LAN. لا تقلق تم تكوين UnBound في وقت سابق ولكن هذا المربع بحاجة إلى التحقق! العنصر الآخر الذي يجب ملؤه على هذه الشاشة هو “DNSBL Virtual IP“.

يجب أن يكون عنوان IP هذا في رينج الشبكة الخاصة وليس عنوان IP صالحًا على الشبكة التي يتم فيها استخدام pfSense. على سبيل المثال ، يمكن لشبكة LAN على 192.168.0.0/24 استخدام IP من 10.0.0.1 لأنه IP خاص وليس جزءًا من شبكة الـ LAN.

سيتم استخدام هذا الـ IP لجمع الإحصائيات وكذلك مراقبة المجالات التي يتم رفضها بواسطة pfBlockerNG.

بالتمرير إلى أسفل الصفحة ، هناك بعض الإعدادات الأخرى الجديرة بالذكر. الأول هو “DNSBL Listening Interface“. بالنسبة لهذا الإعداد ، ومعظم الإعدادات ، يجب تعيين هذا الإعداد على “LAN“.

الإعداد الآخر هو “List Action” ضمن “DNSBL IP Firewall Settings“. يحدد هذا الإعداد ما يجب أن يحدث عندما توفر خلاصة DNSBL عناوين IP.

اختر الصفحة 2 من اسفل للمتابعة