اخر تحديث في مايو 27, 2023 بواسطة حمدي بانجار

كيفية إعداد الوصول والتحكم عن بعد VPN لادارة الشبكة باستخدام pfSense و OpenVPN

تأمين الوصول عن بعد عبر الشبكة باستخدام OpenVPN

في هذه المقالة سوف تتعلم كيفية إعداد الوصول عن بعد إلى الشبكة باستخدام OpenVPN على pfSense.

يعد استخدام VPN ، أو الشبكة الخاصة الظاهرية ، الطريقة الأكثر أمانًا للوصول إلى شبكة منزلك أو عملك. توفر شبكات VPN أمانًا قويًا عن طريق تشفير كل الـ traffic المرسلة بين الشبكة والعميل البعيد.

نظرًا لأن pfSense مفتوح المصدر ومتاح مجانًا ، فإن هذا المشروع لن يكلفك أي شيء يكمله.

يفترض هذا الدليل أن لديك بالفعل جدار حماية فعال pfSense يعمل. إذا لم يكن لديك واحدًا بعد ، فيمكنك بسهولة إنشاء واحد باستخدام جهاز كمبيوتر قديم ، أو حتى تشغيل جهاز ظاهري باستخدام VirtualBox.

معالج تكوين OpenVPN :-

إن أبسط طريقة لتكوين OpenVPN على pfSense هي استخدام معالج تكوين VPN المضمن. سيرشدك المعالج خلال عملية إنشاء مرجع مصدق ، وإصدار شهادة الخادم ، وتهيئة إعدادات خادم OpenVPN.

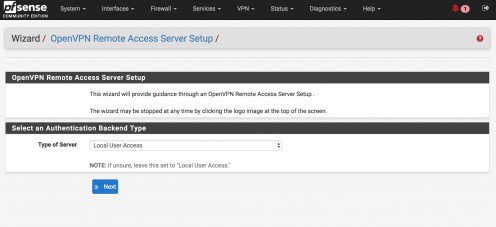

لبدء التكوين ، افتح قائمة VPN في واجهة الويب واختر OpenVPN ، ثم انقر فوق علامة التبويب wizards .

في الخطوة الأولى من معالج التكوين ، ستحتاج إلى اختيار نوع الواجهة الخلفية للمصادقة. يوفر OpenVPN ثلاث طرق مصادقة مختلفة.

الوصول إلى المستخدم المحلي هو أبسط طريقة لأنه لا يتطلب ملقم مصادقة خارجي.

OpenVPN Authentication Backends

| الخلفية والتوثيق | الوصف |

| Local User Access | قم بإدارة مستخدمي VPN باستخدام مدير المستخدم المحلي pfSense. |

| LDAP | إدارة وصول المستخدم باستخدام خدمات الدليل النشط في Windows. |

| RADIUS | إدارة المستخدمين على خادم مصادقة RADIUS خارجي. |

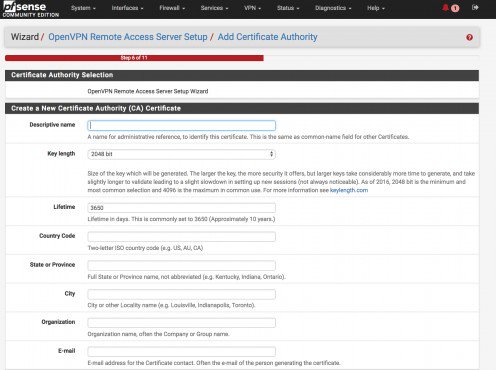

إنشاء شهادة Autority :-

خطوة التكوين التالية هي إنشاء مرجع مصدق لإصدار الشهادات. إذا كان هناك بالفعل CA موجودًا تم تكوينه في pfSense ، فيمكنك اختيار استخدامه لـ OpenVPN بدلاً من إنشاء واحد جديد.

إذا كنت تقوم بإنشاء مرجع مصدق جديد ، فستحتاج إلى ملء جميع الحقول الموجودة في المعالج للمتابعة.

طول المفتاح الافتراضي 2048 بت كافي ولكن يمكنك استخدام مفتاح طول أطول إذا كان هناك حاجة إلى مزيد من الأمان. تعد أحجام المفاتيح الكبيرة أكثر أمانًا ولكنها تتطلب المزيد من موارد وحدة المعالجة المركزية (CPU).

إنشاء شهادة خادم :-

بعد إنشاء المرجع المصدق يجب إصدار شهادة الخادم لـ OpenVPN. مرة أخرى سوف تحتاج إلى تحديد حجم المفتاح الذي يلبي احتياجاتك الأمنية وموارد وحدة المعالجة المركزية.

عمر الشهادة الافتراضي هو 3650 يومًا (10 سنوات). بالنسبة إلى بيئات الأمان الأعلى ، يجب مراعاة تقليل عمر الشهادة. بالنسبة للمستخدمين المنزليين ، يكون العمر الافتراضي جيدًا.

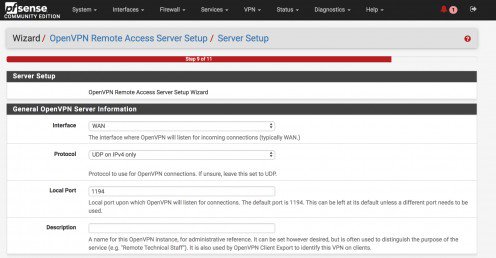

OpenVPN الإعدادات العامة :-

في الإعدادات العامة ، ستحتاج إلى تحديد واجهة OpenVPN سوف تستمع للاتصال. في معظم الحالات ، سيكون هذا هو الواجهة الخارجية (WAN) المتصلة بالإنترنت.

البروتوكول الموصى به لمعظم المستخدمين هو UDP على IPV4. UDP أسرع من TCP ولكن يمكن أن تكون أقل موثوقية لأن تسليم الحزمة غير مضمون. سيوفر TCP اعتمادية أعلى ولكن يمكن أن يكون أبطأ لأن هناك مقدار الحمل للبروتوكول.

استخدم منفذ الاستماع الافتراضي من 1194 إلا إذا كان لديك حاجة محددة لاستخدام منفذ مختلف.

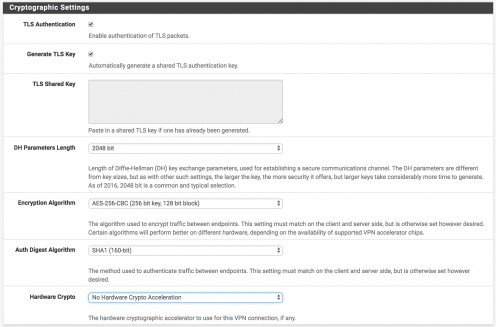

إعدادات التشفير :-

يمكن ترك جميع إعدادات التشفير بشكل افتراضي ، وقد يرغب المستخدمون المتقدمون في تعديل هذه الإعدادات حسب الحاجة لاحتياجات الأمان الخاصة بهم.

إذا كنت تستخدم مسرع تشفير جهازًا ، فتأكد من تحديده في هذا القسم.

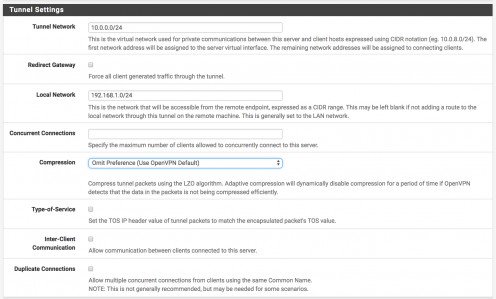

OpenVPN Tunnel الاعدادات :

أهم إعدادين في قسم إعدادات tunnel هما شبكة tunnel network و شبكة local network.

tunnel network :

يجب أن تكون tunnel network شبكة جديدة غير موجودة حاليًا على الشبكة أو جدول توجيه جدار الحماية pfSense. عندما يتصل العملاء بشبكة VPN ، سيحصلون على عنوان في هذه الشبكة. على سبيل المثال ، يمكنك إدخال 10.0.0.0/24 طالما أن هذا غير موجود بالفعل على شبكتك.

local network :

أدخل عنوان الشبكة التي سيقوم العملاء بالاتصال بها في مربع local network. افتراضياً ، يستخدم pfSense 192.168.1.0/24 كشبكة محلية بحيث يقوم معظم المستخدمين بإدخال ذلك كعنوان شبكة ما لم يحددوا شبكة مختلفة.

يمكن ترك باقي الإعدادات في قسم tunnel على إعداداتها الافتراضية.

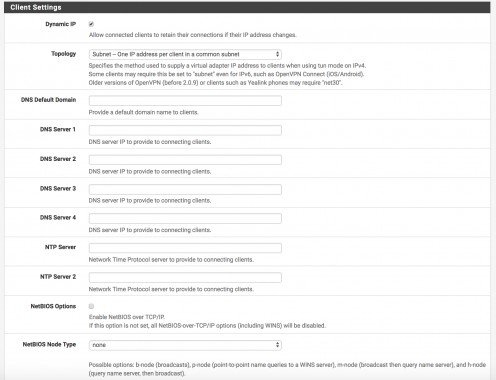

اعدادات OpenVPN Client :-

سيتم تعيين الإعدادات في قسم إعدادات العميل لعملاء OpenVPN عند اتصالهم بالشبكة.

سيحتاج معظم المستخدمين فقط للقلق بشأن إدخال خادم DNS في قسم إعدادات العميل. إذا كنت تستخدم pfSense أيضًا كخادم DNS المحلي الخاص بك ، فستدخل العنوان المحلي لجدار الحماية pfSense (عادة 192.168.1.254). إذا كنت تستخدم خوادم DNS منفصلة ، فيمكنك إدخالها هنا أيضًا.

اختياريًا ، يمكن توفير نطاق DNS افتراضي وخوادم NTP للعملاء أيضًا.

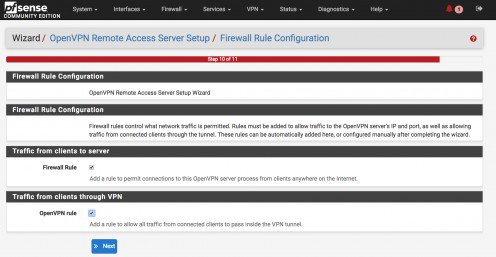

قواعد جدار الحماية :-

بمجرد أن تصبح ميزة معالج OpenVPN هي قدرته على إنشاء قواعد جدار الحماية اللازمة تلقائيًا في pfSense للسماح باتصالات خادم VPN. في معظم الاعدادات الأساسية يجب عليك تمكين كلا الخيارين. إذا كنت لا تستخدم القواعد التلقائية ، فيجب عليك إنشاء القواعد يدويًا للسماح للعملاء بالاتصال بالشبكة الظاهرية الخاصة.

حركة المرور من العملاء إلى الخادم :-

يؤدي تمكين هذا الخيار إلى إنشاء قواعد جدار الحماية تلقائيًا للسماح بالاتصالات الواردة إلى خادم OpenVPN من العملاء في أي مكان على الإنترنت.

حركة المرور من العملاء عبر VPN

سيعمل هذا الخيار على إنشاء قاعدة جدار الحماية التلقائي الذي يسمح بمرور الترافيك من العملاء المتصلين بالشبكة الظاهرية الخاصة إلى أي مكان على الشبكة المحلية.

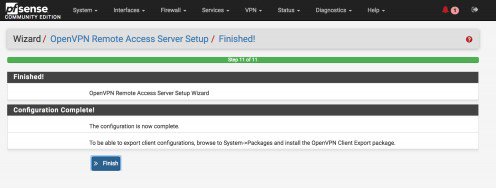

اكتمال المعالج :-

بعد إدخال جميع الإعدادات المطلوبة ، اكتمل معالج الإعداد. انقر فوق إنهاء لتطبيق كافة الإعدادات على pfSense.

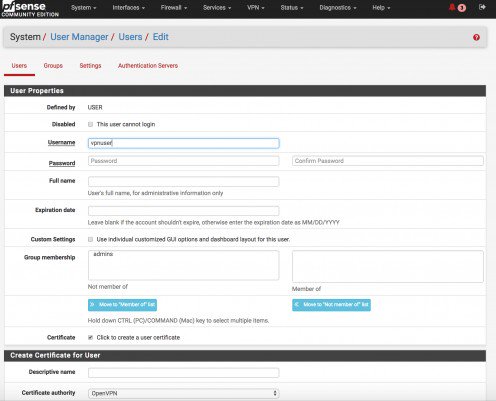

انشاء مستخدمي VPN مع الشهادات :-

بعد اكتمال تهيئة OpenVPN ، ستكون مستعدًا لبدء إضافة مستخدمي VPN. إذا تم تحديد خيار وصول المستخدم المحلي أثناء معالج التكوين ، فيمكن إضافة المستخدمين باستخدام مدير مستخدم pfSense (System Menu \ User Manager).

أدخل اسم مستخدم وكلمة مرور وانقر فوق مربع اختيار الشهادة لإنشاء شهادة مستخدم. انقر فوق الزر “save ” لإكمال عملية إضافة المستخدم.

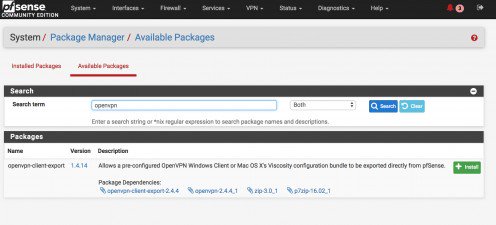

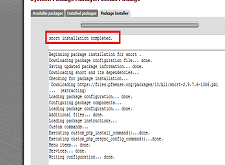

تثبيت حزمة تصدير OpenVPN Client :-

أوصي بتثبيت حزمة تصدير OpenVPN Client المتوفرة في pfSense لجعل عملية إعداد العملاء أسهل بكثير.

قم بتثبيت الحزمة باستخدام مدير حزمة pfSense الموجود أسفل قائمة النظام. أدخل openvpn-client-export في مربع عبارة البحث لمدير الحزمة وانقر على التثبيت.

بعد تثبيت الحزمة ، ستكون هناك علامة تبويب جديدة تسمى client export في قائمة OpenVPN.

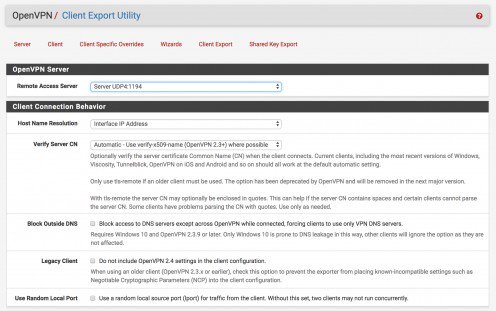

سلوك اتصال العميل :-

في إعدادات client export ، يمكنك ضبط العديد من الإعدادات التي ستؤثر على سلوك اتصال العميل. الإعداد الرئيسي الذي قد ترغب في تعديله هنا هو حقل تحليل اسم المضيف. بشكل افتراضي ، يتم تعيين هذا الحقل على عنوان IP الخاص بالواجهة التي تشغّل OpenVPN. يمكنك تحديد الخيار “other” إذا كنت تريد إدخال اسم DNS مثل اسم مضيف DNS الحيوي.

بعد إجراء أي تغييرات ، انقر فوق الزر حفظ كخيار افتراضي لتخزين الإعدادات.

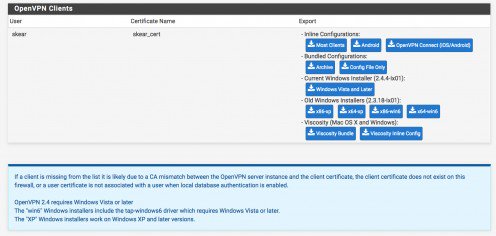

تنزيل حزم برنامج OpenVPN Client :-

بعد تكوين إعدادات client export ، يمكنك تصدير ملفات تهيئة العميل والعملاء المجمعين باستخدام الأداة المساعدة.

تدعم أداة تصدير العميل العديد من أنظمة التشغيل والعملاء المختلفة بما في ذلك Windows و Mac و Android و iOS.

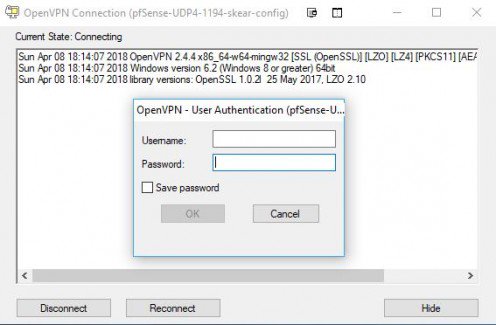

اختبار اتصال VPN :-

بعد أن قمت بتصدير حزمة العميل تكون مستعدًا لبدء اختبار الاتصال. لاختبار الاتصال من Windows simpy قم بتثبيت حزمة العميل وتشغيلها من خلال معالج التثبيت.

أفضل جزء في استخدام الأداة المساعدة لتصدير عميل OpenVPN هو أنه سيتم تكوين العميل تلقائيًا للاتصال بـ VPN الخاص بك. ستحتاج فقط إلى إدخال اسم المستخدم وكلمة المرور من أجل الاتصال.

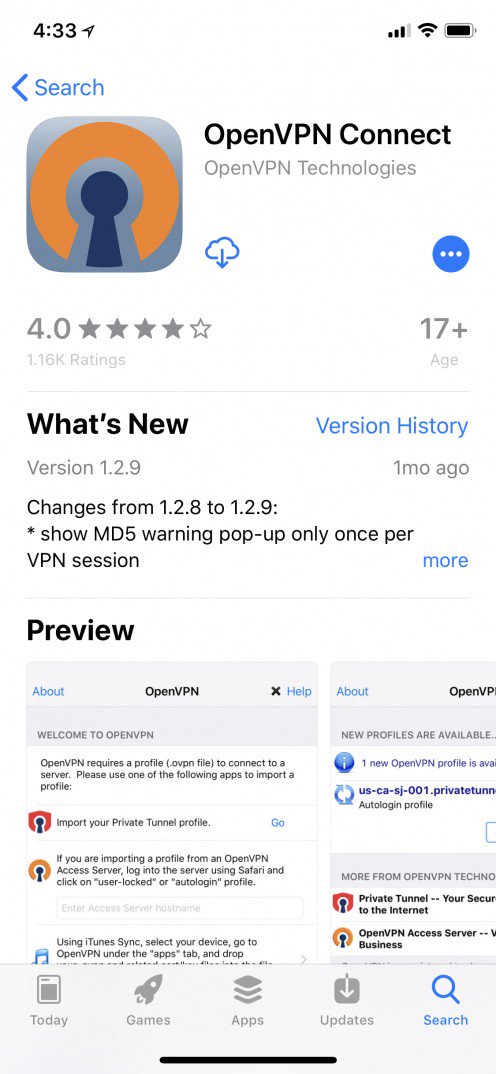

OpenVPN Connect Mobile Client :-

يمكن لمستخدمي Android أو iOS الاتصال بسهولة عن طريق تثبيت حزمة اتصال OpenVPN من خلال متجر التطبيقات. بعد تثبيت التطبيق إنشاء ملف إعدادات تصدير العميل ونقله إلى جهازك المحمول. يؤدي فتح ملف الإعدادات إلى فتح تطبيق OpenVPN واستيراد ملف التعريف تلقائيًا.

كيفية إعداد الوصول والتحكم عن بعد VPN لادارة الشبكة باستخدام pfSense و OpenVPN

كيفية إعداد الوصول والتحكم عن بعد VPN لادارة الشبكة باستخدام pfSense و OpenVPN

توثيق ذو عاملين :-

للحصول على مزيد من الأمان ، أوصي بشدة بتنفيذ المصادقة الثنائية. تتطلب المصادقة الثنائية (2fa) تسجيل الدخول باستخدام كلمة مرور وشفرة ثانية تنتهي عادة بعد فترة قصيرة من الوقت أو كلمة مرور تستخدم لمرة واحدة.

يعد إعداد 2fa موضوعًا معقدًا يقع خارج نطاق هذه المقالة ، ولكنني سأقدم بعض الاقتراحات أدناه.

Duo Mobile Radius Proxy

RCDevs (مجانًا لما يصل إلى 40 مستخدمًا)

أنتهى … كيفية إعداد الوصول والتحكم عن بعد VPN لادارة الشبكة باستخدام pfSense و OpenVPN

كيفية إعداد الوصول والتحكم عن بعد VPN لادارة الشبكة باستخدام pfSense و OpenVPN

الى هنا نكون وصلنا الى نهاية موضوعنا اليوم كيفية إعداد الوصول والتحكم عن بعد VPN لادارة الشبكة باستخدام pfSense و OpenVPN

والذي نتمنى ان ينال رضاكم واعجابكم

والى اللقاء في موضوع جديد شيق ورائع وحتى ذلك الحين لاتنسو الاهتمام بصحتكم وحفظكم الله …

اذا اعجبك الموضوع كيفية إعداد الوصول والتحكم عن بعد VPN لادارة الشبكة باستخدام pfSense و OpenVPN لاتنسى ان تقوم بمشاركتة على مواقع التواصل الاجتماعي ليستفيذ منه الغير,

كما نتمنى اشتراككم في قناة الموقع على اليوتيوب بالضغط هنا وكذلك الاشتراك في مجموعة الفيس بوك بالضغط هنا والتيليقرام بالضغط هنا وكذلك التسجيل بالموقع لتتمكنو من تحميل بعض الملفات الخاصة بالأعضاء

كما يمكنكم رفع ملفاتكم مجانا على مركز ملفات حضرموت التقنية بالضغط هنا ولاتترددو في وضع أي استفسارات للرد عليكم . كيفية إعداد الوصول والتحكم عن بعد VPN لادارة الشبكة باستخدام pfSense و OpenVPN .

دمتم بكل ود والسلام عليكم ورحمة الله وبركاتة… حضرموت التقنية