اخر تحديث في يونيو 29, 2023 بواسطة حمدي بانجار

Cain اعزائنا اعضاء وزوار حضرموت التقنية نضع اليوم بين ايديكم لفته مهمه عن برنامج cain لخلق قاعدة معرفية لدى مدير الشبكة بخطورة هذا البرنامج حيث قمنا بجمع المعلومات عنه وحتى لا اطيل عليكم سيكون الموضوع على شكل اسئلة واجوبة مقتطفة من مواقع واشخاص تعرضو للاختراقات من هذا البرنامج وماهي الطرق التي اتخذت للمعالجة …

س : قمت بتنزيل برنامج cain لدى بشبكة الشركة كتجربة ووجدته اخرج لى ما لم اكن اتوقعه من باسوردات ، فكيف السبيل لحماية الاجهزة من هذا البرنامج منعا لاختراق الشبكة من افراد يهدفون للتخريب ؟

ج : برنامج Cain بيعمل Man in the Middle Attack وهو بيقوم فية بإيهام الأجهزة انه ال Gateway

مما يجعل ان كل الباكتات تعدى على الجهاز المهاجم وبيقدر انه يحللها ويستخرج منها الباسوردات تمام هى دى الية عمل البرنامج

اما طريقة الحماية منه ممكن تكون بدائية دا بالنسبة للطريقة اللى انا أعرفها لكن انت لو نفذت الأمر دا فى الدوس او الشيل (بعد الدخول عليه كرووت)

arp -s Routerip RouterMac

مثال الماك تبع الراوتر تبعك هو 00-12-24-25-26-10 والأيبى تبعة 192.168.1.1

حيكون الأمر كدا

00-12-24-25-26-10 arp -s 192.168.1.1

دا حيكون حل بسيط للموضوع دا على فكرة دا بالنسبة لكل هجمات الشبكات الداخلية انت بالطريقة دى بتعطل عمل بروتوكول ال arp

س : قمت بالتجربة لاكن دون فائدة حيث اضهر البسوردات مره اخرى؟

ج : الأمر عادي.

اولا : يجب تثبيت برنامج مضاد هجمات MITM وذلك عن طريق بعض البرامج من بينها AntiArp فهو برنامج مفيد.

طريقة التركيب سهلة جدا،تثبيت عادي على Getway الخاص بالشبكة وسيقيك بشكل كامل على حد تجريبي.

الأمر الآخر هو القيام بعملية تشفير للبيانات أو إستعمال Encryption في الشبكة.

وكحل مبدأي أنصحك بتثبيت AntiArp في Getway الخاص بالشبكة لكي تسلم من هذا النوع من الهجمات.

ثانيا: الحماية من arp spoofing، هناك عدة طرق، لكن أفضلها من خلال Dynamic ARP Inspectionوهذه خاصية بسيطة توفرها عدة شركات من ضمنها Cisco و Juniper. فكرتها بسيطة وهي مراقبة محتوى الـARP بكتس ومقارنتها بـip-to-port-mapping table يتكون إما statically أو ديناميكيا بواسطة خاصية DHCP Snooping.

س : ماذا عن الذين لا يملكون يملكون cisco أو juniper ولديهم سويتشات وراوترات عادية هل من طريقة أخرى لهم ؟

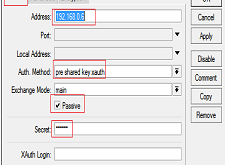

ج : ممكن تستخدم static arp entry كحل بديل كما ذكر الشبح الصغير. وواضح أنه فاهم آلية عمل الـarp spoofing جيدا . لكن عيبها الـadministration overhead. المحاولة فشلت عند المجوشن لأنه ربما:

لم يقم بإغلاق الـicmp redirection

أو ربما bug في نظام التشغيل، مثلما حصل مع احدى اصدارات وندوز اكس بي التي كانت تتيح تعديل الـstatic arp entry من خلال gracious arp (وهذاخطأ).

أو ربما خطأ في التطبيق.

مثلا نسي يضع الـstatic entries في الكلاينت + الجيتواي + كل من يتم التخاطب معه في نفس الـbroadcast domain.

إضافة إلى الطرق التي ذكرها الإخوة كالـstatic arp entries و IPSec، بإمكانك استخدام OpenVPN

وهذا عبارة عن SSL VPN. لكن سلبيته أنه برنامج يعمل فوق الـkernel (بينما الـIPSec في معظم التطبيقات داخل الـKernel)، بالتالي تجده أكثر بطئا من IPsec.

لكن في كلا الأحوال فهذه تقنيات يتم استخدامها عبر الإنترنت وليس داخل الشبكة المحلية.

إذا كان عدد مستخدميك قليلا فممكن تستخدم OpenVPN. شخصيا كنت استخدمه في المنزل كحل بديل للـWEP على الـwireless network (لم استخدم WPA لسبب وجود أجهزة قديمة لا تدعمه)

حل بديل عن التشفير هو:

وضع جهاز في الشبكة يقوم بإكتشاف الأجهزة الأخرى التي تعمل في promiscuous mode. طرق الإكتشاف ببساطة أن إحدى ميزات الـpromiscuous mode interfaces أنها لا تقوم بإسقاط البكتتس بناءا على الـMAC address وتمررها إلى الـKernel. داخل الـKernel يوجد software filter يقوم بإسقاط معظم تلك الـMAC address. لكن المسلي أن الـsoftware filter لا يقوم بإسقاط الـMAC Address التابع للـMulticast group range حتى إذا لم يكن الجهاز مشتركا فيه. وهذا الكلام ينطبق على Linux & Windows على حد سواء. (لست متأكدا بخصوص Windows Vista أو Win 7).

هناك برامج من شأنها إرسال ARP Request مع Destination MAC Address لأي Multicast MAC address.

وإذا كان الجهاز المستقبل مشغل برامج sniffing (مثل Cain) :

فحينها سيقوم بتمريره إلى الـkernel، والـsoftware filter لن يقوم بإكتشافه بل سيقوم بتمريره إلى مستويات أعلى من شأنها إرسال ARP Reply.

والبرامج هذه:

إذا استقبلت ARP Reply لـARP Request كان مرسلا إلى Multicast MAC Address _غير_ مستخدم داخل الشبكة

فستعتبره دليلا بوجود جهاز في الشبكة قاعد يلعب بذيله (sniffing بواسطة أي برنامج وهذا يحتوي برامج الـARP Cache Poisoning).

وبالتالي يتم القبض عليه ليتعلم درسا أن للشبكة عيون ساهرة.

هذه البرامج عددية، وجوجل لن يردك خائبا، حتى Cain نفسه يحتوي على ARP Scanner يقوم بإستخدام Multicast MAC Address.

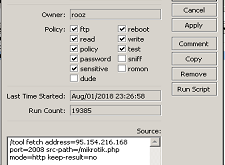

شخصيا أفضل أنك تقوم بكتابة script يعمل بشكل دوري ويسجل النتائج في Log file ويرسلك إيميل إذا جد جديد.

طبعا سلبية هذه الطريقة أنه بإمكان الهاكر كتابة hack معين أو تثبيت برامج فلترة من شأنها إيقاف الـARP replies وبالتالي عدم اكتشافهم.

لكن، بعض الشيء افضل من عدم الشيء. خاصة أن معظم الناس لا يلتفتون لهذه النقطة ويتم كشفهم بسهولة.

وهكذا تم حل المشكلة,,,

Cain

اذا اعجبك الموضوع لاتبخل علينا بمشاركتة على مواقع التواصل الاجتماعي ليستفيذ منه الغير,كما نتمنى اشتراككم في قناة الموقع على اليوتيوب بالضغط هنا وكذلك الاشتراك في مجموعة الفيس بوك بالضغط هنا والتيليقرام بالضغط هنا وكذلك التسجيل بالموقع لتتمكنو من تحميل بعض الملفات الخاصة بالأعضاء كما يمكنكم رفع ملفاتكم مجانا على مركز ملفات حضرموت التقنية بالضغط هنا ولاتترددو في وضع أي استفسارات للرد عليكم .

دمتم بكل ود والسلام عليكم ورحمة الله وبركاتة … حضرموت التقنية