اخر تحديث في مايو 27, 2023 بواسطة حمدي بانجار

كيف تحمي اجهزة Ubiquiti Router من الاختراقات وايقاف الخدمات غير الضرورية

تتطلب أجهزة توجيه Ubiquiti بشكل مباشر تقوية الأمان مثل أي جهاز توجيه Cisco أو Juniper أو Mikrotik.

يمكن إجراء بعض تغييرات التكوين الأساسية على الفور لتقليل حدة الهجمات أثناء تنفيذ أفضل الممارسات أيضًا

وتسمح التغييرات الأكثر تقدمًا للراوترات بتمرير عمليات الفحص والمراجعة الرسمية.

يتم تضمين جميع تغييرات التهيئة المذكورة أدناه تقريبًا في متطلبات التوافق مع PCI و HIPAA

كما يتم تضمين خطوات أفضل الممارسات في معايير الأمان الخاصة بـ CIS و DISA STIGs.

جهاز الراوتر الذي سيتم استخدامه لهذه المقالة هو Ubiquiti EdgeRouter X العلامة التجارية الجديدة ، وتحديثها مع أحدث البرامج الثابتة (1.8.5 اعتبارا من هذه الكتابة). قبل عمل أي شئ آخر ، تأكد من تحديث جهازك بأحدث البرامج الثابتة .

سيتم اعداد الجهاز في تكوين من نوع Office الفرعي ، مع اتصال WAN على Eth0 ، و LAN متصل بـ Eth1 ، وواجهة إدارة على Eth4.

تكون عناوين الانترفيس كما يلي:

- WAN – DHCP from ISP

- LAN – 192.168.60.0/24

- Management – 192.168.61.0/24

سيتم تعيين interfaces LAN و Management بأقل عناوين قابلة للاستخدام (.1 / 24) في الشبكات الفرعية الخاصة بها.

تأمين واجهات :-

تتمثل الخطوة الأولى التي سنتخذها في تعطيل أي interfaces فعلية للشبكة غير مستخدمة ، مما يحول دون وصول الدخيل إلى الجهاز إذا كان بطريقة ما يدخل إلى خزانة الأسلاك أو غرفة الخادم.

لتوصيل جهاز التوجيه ، سيكون عليهم فصل الاتصال المباشر وجذب الانتباه عن طريق ارتداد المنفذ.

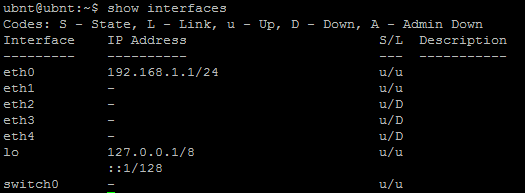

قم أولاً بإدراج كل interfaces ، مع ملاحظة الأرقام المرتبطة بكل واجهة:

show interfaces

على جهاز EdgeRouter X الحالي ، هذا ما نراه:

كما ذكرنا سابقًا ، سنستخدم eth0 لـ WAN ، و eth1 للشبكة المحلية. دعنا نضيف أوصاف الانترفيس حتى لا يتم الخلط بينهما:

set interfaces ethernet eth0 description "WAN" set interfaces ethernet eth1 description "LAN" set interfaces ethernet eth4 description "Management"

ليس هذا فقط يساعدنا على عدم الخلط ، بل يساعد أيضًا موظفي الشبكات الآخرين على إبقاء الأمور في نصابها. ثم سنقوم بإيقاف تشغيل جميع الانترفيس غير نشطة حتى لا يمكن استخدامها للوصول إلى الجهاز. في حالتنا نحن لا نستخدم الواجهات eth2 و eth3 ، لذا دعونا نغلقها:

set interfaces ethernet eth2 disable set interfaces ethernet eth3 disable

سنأخذ بعض الوقت لتعيين عناوين IP لـ interfaces LAN و Management:

set interfaces ethernet eth1 address 192.168.60.1/24 set interfaces ethernet eth4 address 192.168.61.1/24

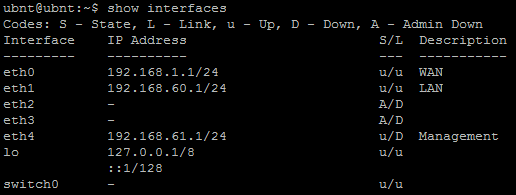

مع إجراء هذه التغييرات ، دعونا نلتزم بحفظ الاعدادات الحالية قبل الانتقال إلى الأمام ، ثم نعرض interface مرة أخرى لمشاهدة التغييرات.

commit

save

وهنا النتائج:

نرى أن حالة interface قد تغيرت وأن الأوصاف وعناوين IP الجديدة مذكورة كذلك.

الخدمات :-

في التالي سنقوم بتعطيل خدمات / جدار الحماية التي لا تحتاج إلى تشغيل .

يعد تعطيل الخدمة بدلاً من الجدار الناري هو الحل الأكثر ملاءمة على المدى الطويل.

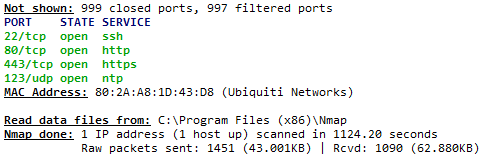

فهو يقلل من سطح الهجوم الكلي ، ويضمن أنه حتى في حالة فشل قاعدة الجدار الناري ، لا تكون الخدمة متاحة للمهاجم للاستفادة منها. ويظهر فحص منفذ Nmap لجهاز التوجيه عبر Eth0 (منفذ WAN) أربع خدمات قيد التشغيل – SSH و HTTP و HTTPS و NTP كما هو موضح أدناه:

سنقوم بتقييد الوصول إلى HTTP (S) GUI إلى شبكة الإدارة بحيث يمكن فقط لموظفي تكنولوجيا المعلومات المتصلين بالشبكة الوصول إليه.

وسنقوم أيضا بتعطيل الأصفار التشفير القديمة التي لديها الآن ثغرات موثقة ومآثر المتاحة.

نفس الشيء سيحدث مع SSH. سنترك NTP قيد التشغيل ، بافتراض أنه يتم استخدامه كمصدر وقت NTP للمكتب الفرعي ، ولكنه يقيده على منفذ WAN بحيث لا يمكن استخدامه في هجمات NTP DDoS.

قم أولاً بتعيين interface المستخدم الرسومية (GUI) للاستماع فقط للوصلات الموجودة على واجهة الإدارة (eth4) ، ثم قم بتعطيل الأصفار القديمة والضعيفة:

set service gui listen-address 192.168.61.1 set service gui older-ciphers disable

وبمجرد الالتزام بهذه التغييرات وحفظها ، سيتم السماح فقط للمضيفين على شبكة الإدارة بالوصول إلى واجهة الويب الخاصة بالجهاز.

وسنقوم بتقييد SSH الآن بنفس الطريقة ، كما تتطلب استخدام SSH v2 لجميع الاتصالات.

بمجرد تمرير الأوامر التالية والالتزام بها ، لن تتمكن من الوصول إلى الجهاز إلا إذا كنت في شبكة الإدارة.

set service ssh listen-address 192.168.61.1 set service ssh protocol-version v2

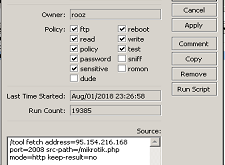

شهادات الاعتماد :

إن اسم المستخدم وكلمة المرور الخاصين بـ Ubiquiti-الافتراضي لـ “ubnt” و “ubnt” معروفان على نطاق واسع ومتوفران للجمهور ، والعديد من أجهزة فحص الأمان مثل Nessus Tenable للتحقق من بيانات اعتماد المصنع الافتراضية.

معايير الامتثال مثل PCI-DSS و HIPAA تمنع بشكل صارم استخدام بيانات اعتماد المصنع الافتراضية.

وتمشيا مع هذه الروح ، سنقوم بإعداد أوراق اعتمادنا الخاصة ، وإزالة مجموعة الافتراضيات المعيارية.

أولاً ، سأقوم بإنشاء مستخدم مسؤول لنفسي:

set system login user tyler set system login user tyler full-name "Tyler Hart" set system login user tyler authentication plaintext-password 1234 set system login user tyler level admin

بدلاً من كلمة المرور “1234” ، يجب استخدام كلمة مرور آمنة بشكل مناسب تلبي متطلبات الأمان والتوافق الخاصة بالمؤسسة. على الرغم من أن الأمر set the password يستخدم العبارة “plaintext-password” ، فإن النظام سيقوم بتشفيرها لك.

فقط بعد إعداد اسم المستخدم الكامل وكلمة مرور قوية ، أجتاز الأمر النهائي ، وأعطي نفسي امتيازات المستوى “المشرف”. احفظ بيانات الاعتماد الجديدة ، قم بتسجيل الخروج من المستخدم “ubnt” الافتراضي ، وقم بتسجيل الدخول باستخدام بيانات اعتماد مستوى المسؤول الخاصة بك.

عند تسجيل الدخول بنفسك ، احذف مستخدم “ubnt” المدمج بحيث لا يمكن استخدامه في أي وقت لاختراق جهاز التوجيه:

delete system login user ubnt

إذا لم تكن مرتاحًا لحذف مستخدم “ubnt” المضمن ، فيجب عليك تعيين كلمة مرور معقدة :

لأن الماسحات الضوئية في المنفذ ستحاول تسجيل الدخول باستخدام بيانات اعتماد المصنع كفرصة.

يجب أن يكون لكل مسؤول جهاز بيانات اعتماده الخاصة ، لذلك من الممكن معرفة من الذي قام بتغيير ما هو ومتى على الجهاز.

إذا كان جميع المشرفين يسجلون دخولهم كمستخدم واحد ، فلا يوجد عدم تنصل ، ولا توجد طريقة لمعرفة من الذي قام بإجراء تغيير في الاعداد الضار.

Neighbor Discovery

تأتي أجهزة توجيه Ubiquiti مع ميزة اكتشاف الجوار التي يتم تشغيلها افتراضيًا ، مما يجعلها مثالية للراحة ولكنها ليست رائعة بالنسبة للأمان.

يعمل على منفذ UDP 10001 ، ويسمح للمسؤولين بمشاهدة الأجهزة الموجودة على الشبكة وكيفية معالجتها بسهولة. لسوء الحظ ، يمكن أيضًا السماح للمهاجمين باستخدامها بسهولة ، ويمكن مساعدتهم في اكتشاف أهداف سهلة بشكل أسرع مما يمكن أن يحدث بخلاف ذلك.

يمكن أن يؤدي أيضًا تشغيل الاكتشاف قيد التشغيل إلى جعل المهاجمين على دراية بالأجهزة الأخرى التي ربما لم يروها بطريقة أخرى بسبب تجزئة الشبكة.

سنقوم بإيقاف تشغيل اكتشاف الجوار (neighbor discovery) للبدء بـ:

set service ubnt-discover disable

هذا يعطل خدمة اكتشاف الجوار (neighbor discovery) على كافة المنافذ ، الفعلية والظاهرية.

كما يضمن أيضًا عدم تشغيل أي interfaces افتراضية جديدة عند اكتشافها.

إذا كنت ترغب في استخدام اكتشاف الجوار ، فيجب عليك تعطيله على جميع المنافذ باستثناء تلك التي ترغب في تشغيلها.

قد يعني هذا إضافة المزيد من خطوط التكوين ، ولكن هذه هي الحالة الراهنة للأشياء.

تقول أفضل الممارسات أنه يجب عليك تشغيل بروتوكولات اكتشاف الجوار مثل CDP ، LLDP ، وما إلى ذلك فقط على interfaces الإدارة.

الجدران النارية :

يعد Firewalling موضوعًا معقدًا ، ولكن هناك قواعد أساسية يمكن وضعها لتأمين جهازك من الماسحات للمنافذ ومحاولات تسجيل الدخول الضارة ومحولات أخرى من شبكة WAN.

سننشئ قاعدة جدار حماية خصيصًا لحركة الترافيك الواردة على شبكة WAN ، ونعطيها وصفًا جيدًا:

set firewall name WAN_In set firewall name WAN_In description "Block WAN Probes"

بمجرد إنشاء القاعدة ووصفها ، سنعمل على تعيين الإجراء الافتراضي الذي يجب أن تتبعه القاعدة للحزم المتطابقة.

مع وجود هذه القاعدة على الجانب الوارد من شبكة WAN الخاصة بنا ، ستقوم أجهزة ماسحات المنفذ وغيرها بالتقاطها ، لذلك يجب أن يكون الإجراء الافتراضي هو “أحباط”:

set firewall name WAN_In default-action drop

إذا لم يتطابق الترافيك مع القواعد التي سننشئها في لحظة واحدة ، فسيتم تنفيذ الإجراء الافتراضي وسيتم إسقاط حركة المرور.

قد تميل إلى استخدام إجراء “الرفض” بدلاً من “drop” ، ولكن حتى الرزم المرفوضة يمكن أن تساعد ماسح منفذ في بصمة جهاز التوجيه الخاص بك.

الخيار الأفضل هو “إسقاط” الحزم بصمت ، وهذا مطلوب لـ PCI-DSS.

ستسمح القاعدة الأولى في “WAN_In” بأية اتصالات عبر جدار الحماية مع حالات “Established” أو “Related”. هذه هي حركة المرور المعتمدة التي نشأت بشكل صحيح ، ويجب السماح بها بسرعة من خلال جدار الحماية:

set firewall name WAN_In rule 1 action accept set firewall name WAN_In rule 1 description "Allow Established / Related Traffic" set firewall name WAN_In rule 1 state established enable set firewall name WAN_In rule 1 state related enable

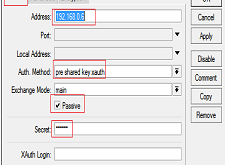

بعد ذلك سنقوم بتعريف مجموعة عناوين من عناوين IP الخارجية الموثوق بها.

سنسمح بالاتصالات عن بُعد بالراوتر عبر WAN ، لكن فقط من عناوين IP الموثوق بها هذه.

أولاً ، قم بإنشاء مجموعة العناوين ، ثم قم بتعيين وصف:

set firewall group address-group Trusted_IPs set firewall group address-group Trusted_IPs description "External Trusted IPs"

أضف أي عناوين IP خارجية موثوقة لديك إلى هذه القائمة. قد يكون هذا الأمر لشبكة ظاهرية خاصة (VPN) لموقع – موقع ، ICMP للتحقق مما إذا كان الجهاز قيد التشغيل أو حركة مرور مراقبة SNMP أو أي شيء آخر. سأستخدم 1.1.1.1 و 2.2.2.2 فقط كأمثلة:

set firewall group address-group Trusted_IPs address 1.1.1.1 set firewall group address-group Trusted_IPs address 2.2.2.2

سنقوم الآن بإنشاء قاعدة جدار حماية في WAN_In والإشارة إلى مجموعة العناوين التي تم إنشاؤها أعلاه:

set firewall name WAN_In rule 2 action accept set firewall name WAN_In rule 2 description "Allow Trusted IPs" set firewall name WAN_In rule 2 source group address-group Trusted_IPs

بشكل افتراضي ، تقبل أجهزة Ubiquiti جميع طلبات ICMP ، بما في ذلك طلبات echo أو “pings”.

نحن نرغب فقط في واجهة شبكة WAN التي تستجيب لأوامر ping من عناوين IP الموثوق بها ، لذلك هناك خياران:

الأول هو تعطيل جميع ردود ICMP على مستوى العالم:

set firewall all-ping disable

هذا سريع وسهل ، ولكنه يزيل أيضًا استخدام ICMP كأداة لاستكشاف الأخطاء وإصلاحها.

الخيار الثاني هو إنشاء قاعدة جدار ناري ثالث لـ WAN_In ، وتحديدًا إسقاط ICMP وردود echo ولكن السماح بتشغيلها في مكان آخر:

set firewall name WAN_In rule 3 action drop set firewall name WAN_In rule 3 description "Drop ICMP" set firewall name WAN_In rule 3 protocol icmp set firewall name WAN_In rule 3 icmp type 8

في هذه المرحلة ، نحن جاهزون لتطبيق القاعدة على الجانب الداخلي لواجهة WAN (Eth0).

سيتم السماح بمرور حركة traffic التي تتضمن حالة “Established” أو “Related” ، وحركة traffic من عناوين IP في قائمة Trusted_IPs.

سيتم إسقاط كل شيء آخر (تفحص منفذ ، محاولات تسجيل الدخول ، pings ، إلخ) بواسطة الإجراء الافتراضي.

لقد أنشأنا إدخال جدار الحماية ، والقواعد المضافة إليه ، وسنطبقه الآن:

set interfaces ethernet eth0 firewall in name WAN_In set interfaces ethernet eth0 firewall local name WAN_In

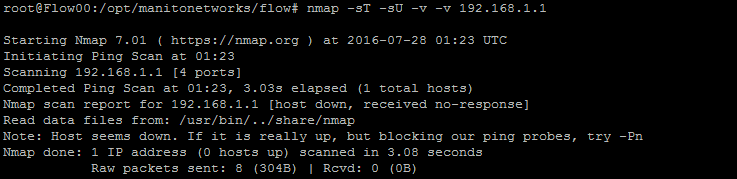

سنقوم بحفظ التهيئة وحفظها ، ثم تشغيل الماسح لمنفذ آخر مثلما كان من قبل.

يمكنك رؤية النتائج أدناه ، مسح كل من TCP و UDP:

يمكن لـ Nmap أن يخبرنا بوجود شيء هناك وهو جهاز توجيه Ubiquiti فقط لأن كمبيوتر المسح متصل مباشرة به ويمكنه رؤية عنوان MAC عبر الرابط .

إذا كان هذا جهاز توجيه الإنتاج يجري فحصه عبر اتصال WAN ، فلن تكون هناك هذه المعلومات ، وقد يبدو أن WAN IP لم يتم تعيين أي جهاز له.

هذا هو بالضبط ما نريد أن تراة الماسحات الضوئية عن بعد – لا شيء يظهر على الإطلاق.

تسجيل البيانات:

من الأفضل إعداد التسجيل إلى موقع حفظ خارجي ، مثل خادم Syslog.

إذا تم اختراق أحد الأجهزة أو تم التلاعب بالتهيئة من قبل أحد المطلعين ، فستصبح السجلات على الجهاز المحلي موضع شك.

إن إرسال السجلات إلى خادم خارجي وأرشفتها يحافظ على السجلات لإجراء التحقيقات ، ويمكن أن يضمن الحفاظ على سلامتها وبقائها سليمة.

في هذا السياق نفسه ، من المهم التأكد من دقة الطوابع الزمنية لإدخالات السجل الخاصة بك.

من المهم أيضًا أن يتم تحديث ساعات جميع أجهزة التوجيه الخاصة بك بشكل نشط

لذلك إذا كنت بحاجة إلى ربط الأحداث بين الأجهزة ، فأنت تعلم أن وقتها صحيح.

أنتهى … كيف تحمي اجهزة Ubiquiti Router من الاختراقات وايقاف الخدمات غير الضرورية

كيف تحمي اجهزة Ubiquiti Router من الاختراقات وايقاف الخدمات غير الضرورية

الى هنا نكون وصلنا الى نهاية موضوعنا اليوم كيف تحمي اجهزة Ubiquiti Router من الاختراقات وايقاف الخدمات غير الضرورية

والذي نتمنى ان ينال رضاكم واعجابكم والى اللقاء في موضوع جديد شيق ورائع

وحتى ذلك الحين لاتنسو الاهتمام بصحتكم وحفظكم الله …

اذا اعجبك الموضوع كيف تحمي اجهزة Ubiquiti Router من الاختراقات وايقاف الخدمات غير الضرورية لاتنسى ان تقوم بمشاركتة على مواقع التواصل الاجتماعي ليستفيذ منه الغير,

كما نتمنى اشتراككم في قناة الموقع على اليوتيوب بالضغط هنا وكذلك الاشتراك في مجموعة الفيس بوك بالضغط هنا والتيليقرام بالضغط هنا وكذلك التسجيل بالموقع لتتمكنو من تحميل بعض الملفات الخاصة بالأعضاء

كما يمكنكم رفع ملفاتكم مجانا على مركز ملفات حضرموت التقنية بالضغط هنا ولاتترددو في وضع أي استفسارات للرد عليكم كيف تحمي اجهزة Ubiquiti Router .

دمتم بكل ود والسلام عليكم ورحمة الله وبركاتةكيف تحمي اجهزة Ubiquiti Router … حضرموت التقنية