اخر تحديث في مارس 9, 2024 بواسطة حمدي بانجار

VPNFilter: جديد البرمجيات الخبيثة والمدمرة لأجهزة راوترات الشبكات – قائمة بالاجهزة المستهدفة

تحقق من جهاز الراوتر الخاص بك لـ VPNFilter

قامت Symantec بإنشاء أداة مجانية عبر الإنترنت للمساعدة في التحقق مما إذا كان جهاز التوجيه الخاص بك قد تأثر بواسطة VPNFilter. جرب أداة الفحص الآن.

تم تحديث هذه المدونة لتشمل معلومات جديدة تم إصدارها اليوم بواسطة Cisco Talos. ويتضمن ذلك قائمة موسعة من الأجهزة الضعيفة وتفاصيل حول وحدة المرحلة 3 المكتشفة حديثًا والمعروفة باسم “ssler” والتي يمكن أن تسمح للمهاجمين بتنفيذ هجمات man-in-the-middle (MitM) على حركة المرور التي تمر عبر أجهزة التوجيه الضعيفة والسماح لهم اعتراض حركة المرور على شبكة الإنترنت وإدراج شفرة خبيثة في ذلك. لمزيد من التفاصيل انظر أدناه.

التهديد الجديد الذي يستهدف مجموعة من أجهزة التوجيه وأجهزة التخزين المتصلة بالشبكة (NAS) قادر على ضرب الأجهزة المصابة عن طريق جعلها غير قابلة للاستخدام. لا تشبه البرامج الضارة ، المعروفة باسم VPNFilter ، معظم تهديدات IoT الأخرى لأنها قادرة على الحفاظ على وجود مستمر على جهاز مصاب ، حتى بعد إعادة التشغيل.

يحتوي VPNFilter على مجموعة من القدرات بما في ذلك التجسس على حركة المرور التي يتم توجيهها عبر الجهاز. يبدو أن منشئي المحتوى لديهم اهتمام خاص بأنظمة التحكم الصناعية في SCADA ، مما ينشئ وحدة تعترض على وجه التحديد اتصالات Modbus SCADA.

ووفقًا لبحث جديد من سيسكو تالوس ، فقد ازداد النشاط المحيط بالبرامج الضارة في الأسابيع الأخيرة ويبدو أن المهاجمين مهتمون بشكل خاص بالأهداف في أوكرانيا.

في حين أن VPNFilter قد انتشر على نطاق واسع ، فإن البيانات من مصائد HoneTots و Sensantec تشير إلى أنه على عكس تهديدات إنترنت الأشياء الأخرى مثل Mirai ، فإنه لا يبدو أنه يقوم بالمسح الضوئي ويحاول بشكل عشوائي إصابة كل جهاز ضعيف على مستوى العالم.

س : ماهي الأجهزة الاكثر تأثرا بـ VPNFilter؟

ج: حتى الآن ، من المعروف أن برنامج VPNFilter قادر على إصابة أجهزة الراوتر صغيرة الحجم لمكاتب الشركات والمكاتب المنزلية من Asus و D-Link و Huawei و Linksys و MikroTik و Netgear و TP-Link و Ubiquiti و Upvel و ZTE ، بالإضافة إلى أجهزة تخزين QNAP المرفقة بالشبكة (NAS). وتشمل هذه:

- Asus RT-AC66U (new)

- Asus RT-N10 (new)

- Asus RT-N10E (new)

- Asus RT-N10U (new)

- Asus RT-N56U (new)

- Asus RT-N66U (new)

- D-Link DES-1210-08P (new)

- D-Link DIR-300 (new)

- D-Link DIR-300A (new)

- D-Link DSR-250N (new)

- D-Link DSR-500N (new)

- D-Link DSR-1000 (new)

- D-Link DSR-1000N (new)

- Huawei HG8245 (new)

- Linksys E1200

- Linksys E2500

- Linksys E3000 (new)

- Linksys E3200 (new)

- Linksys E4200 (new)

- Linksys RV082 (new)

- Linksys WRVS4400N

- MikroTik CCR1009 (new)

- MikroTik CCR1016

- MikroTik CCR1036

- MikroTik CCR1072

- MikroTik CRS109 (new)

- MikroTik CRS112 (new)

- MikroTik CRS125 (new)

- MikroTik RB411 (new)

- MikroTik RB450 (new)

- MikroTik RB750 (new)

- MikroTik RB911 (new)

- MikroTik RB921 (new)

- MikroTik RB941 (new)

- MikroTik RB951 (new)

- MikroTik RB952 (new)

- MikroTik RB960 (new)

- MikroTik RB962 (new)

- MikroTik RB1100 (new)

- MikroTik RB1200 (new)

- MikroTik RB2011 (new)

- MikroTik RB3011 (new)

- MikroTik RB Groove (new)

- MikroTik RB Omnitik (new)

- MikroTik STX5 (new)

- Netgear DG834 (new)

- Netgear DGN1000 (new)

- Netgear DGN2200

- Netgear DGN3500 (new)

- Netgear FVS318N (new)

- Netgear MBRN3000 (new)

- Netgear R6400

- Netgear R7000

- Netgear R8000

- Netgear WNR1000

- Netgear WNR2000

- Netgear WNR2200 (new)

- Netgear WNR4000 (new)

- Netgear WNDR3700 (new)

- Netgear WNDR4000 (new)

- Netgear WNDR4300 (new)

- Netgear WNDR4300-TN (new)

- Netgear UTM50 (new)

- QNAP TS251

- QNAP TS439 Pro

- Other QNAP NAS devices running QTS software

- TP-Link R600VPN

- TP-Link TL-WR741ND (new)

- TP-Link TL-WR841N (new)

- Ubiquiti NSM2 (new)

- Ubiquiti PBE M5 (new)

- Upvel Devices -unknown models (new)

- ZTE Devices ZXHN H108N (new)

س : كيف تصيب VPNFilter الأجهزة المصابة؟

الإجابة: من المعروف أن معظم الأجهزة المستهدفة تستخدم بيانات الاعتماد الافتراضية و / أو لديها عمليات استغلال معروفة ، خاصة بالنسبة للإصدارات الأقدم. لا يوجد ما يشير في الوقت الحاضر إلى أن استغلال نقاط الضعف في اليوم صفر ينطوي على نشر التهديد.

س: ماذا يفعل برنامج VPNFilter بجهاز مصاب؟

ج: إن VPNFilter عبارة عن قطعة من البرامج الضارة متعددة المراحل. يتم تثبيت المرحلة الأولى أولاً ويتم استخدامها للحفاظ على وجود مستمر على الجهاز المصاب وسوف تتصل بخادم الأوامر والتحكم (C & C) لتنزيل المزيد من الوحدات.

تحتوي المرحلة 2 على الحمولة الرئيسية وقادرة على جمع الملفات وتنفيذ الأوامر وترشيح البيانات وإدارة الأجهزة. كما أن لديها قدرة مدمرة ويمكنها فعلاً “تحريك” الجهاز إذا تلقى أمرًا من المهاجمين. ويتم ذلك عن طريق استبدال جزء من البرامج الثابتة في الجهاز وإعادة التشغيل ، مما يجعله غير قابل للاستخدام.

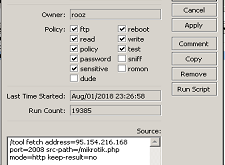

هناك العديد من وحدات المرحلة 3 المعروفة ، والتي تعمل كمكوِّنات إضافية للمرحلة الثانية. وتشمل هذه البرامج حزمة الشم للتجسس على حركة المرور التي يتم توجيهها عبر الجهاز ، بما في ذلك سرقة بيانات اعتماد موقع الويب ومراقبة بروتوكولات Modbus SCADA. تسمح وحدة أخرى من المرحلة 3 للمرحلة الثانية بالاتصال باستخدام تور.

يمكن لوحدة المرحلة 3 المكتشفة حديثًا (التي تم الكشف عنها في 6 يونيو) والمعروفة باسم “ssler” اعتراض جميع حركة المرور عبر الجهاز عبر المنفذ 80 ، مما يعني أن المهاجمين يمكنهم التجسس على حركة المرور على الويب والتلاعب بها أيضًا لإجراء عملية هجمات الوسط (MitM). ومن بين ميزاته القدرة على تغيير طلبات HTTPS إلى طلبات HTTP العادية ، بمعنى أن البيانات التي يُراد تشفيرها يتم إرسالها بشكل غير آمن. ويمكن استخدام ذلك لجمع بيانات الاعتماد وغيرها من المعلومات الحساسة من شبكة الضحية. ويُعد اكتشاف هذه الوحدة نموذجًا مهمًا حيث يوفر للمهاجمين وسيلة للانتقال إلى ما بعد جهاز التوجيه وإلى شبكة الضحية.

تضيف وحدة المرحلة الثالثة الرابعة المعروفة باسم “dstr” (التي تم الكشف عنها في 6 يونيو) أمرًا بالقتل إلى أي وحدة من المرحلة الثانية تفتقر إلى هذه الميزة. إذا تم التنفيذ ، فستزيل dstr كل آثار VPNFilter قبل تخريم الجهاز.

س: ماذا أفعل إذا كنت قلقًا من إصابة جهاز التوجيه؟

يُنصح المستخدمون المهتمون باستخدام أداة Symantec المجانية عبر الإنترنت للمساعدة في التحقق مما إذا كان جهاز التوجيه الخاص بهم قد تأثر بواسطة VPNFilter. يتضمن هذا أيضًا إرشادات حول ما يجب فعله إذا كان جهاز التوجيه مصابًا.

س: ما الذي يعتزم المهاجمون القيام به مع القدرة التالفة VPNFilter؟

ج: هذا غير معروف حاليًا. أحد الاحتمالات هو استخدامه لأغراض تخريبية ، عن طريق تحريك عدد كبير من الأجهزة المصابة. الاحتمال الآخر هو استخدام أكثر انتقائية لتغطية أدلة الهجمات.

س: هل تحمي منتجات سيمانتيك / نورتون (وين / ماك / إن إم إس) من هذا التهديد؟

ج: يكشف كل من Symantec و Norton عن التهديد على أنه Linux.VPNFilter.

شكر وتقدير: ترغب شركة Symantec في شكر Cisco Talos و Cyber Threat Alliance على مشاركة المعلومات حول هذا التهديد قبل النشر.

تحديث:

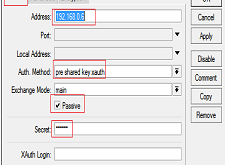

ينصح العملاء بأنه بالإضافة إلى تطبيق أحدث تحديثات البرامج الثابتة وتغيير كلمات المرور الافتراضية ، يجب على المستخدمين التأكد من إيقاف تشغيل الإدارة عن بعد على جهاز التوجيه الخاص بهم. يتم إيقاف تشغيل الإدارة عن بُعد بشكل افتراضي ولا يمكن تشغيلها إلا باستخدام الإعدادات المتقدمة الخاصة بالموجه. لإيقاف تشغيله ، يجب عليه الانتقال إلى www.routerlogin.net في متصفحه وتسجيل الدخول باستخدام بيانات اعتماد المشرف.

من هناك ، يجب عليهم النقر فوق “متقدم” متبوعاً “الإدارة عن بعد”. إذا تم تحديد خانة الاختيار “تشغيل الإدارة عن بُعد” ، فقم بإلغاء تحديدها وانقر فوق “تطبيق” لحفظ التغييرات.

تحديث في 24 مايو 2018:

أعلن مكتب التحقيقات الفيدرالي FBI أنه قد اتخذ إجراءً فوريًا لتعطيل VPNFilter ، وتأمين أمر محكمة ، وإصداره تفويضًا بالاستيلاء على نطاق يشكل جزءًا من البنية الأساسية C & C للبرامج الضارة.

وفي الوقت نفسه ، تنصح لينكسيس العملاء بتغيير كلمات مرور الإدارة بشكل دوري وضمان تحديث البرامج بانتظام. إذا كانوا يعتقدون أنهم أصيبوا بالعدوى ، فمن المستحسن إعادة ضبط المصنع من جهاز التوجيه الخاص بهم. تعليمات كاملة يمكن العثور عليها هنا.

قال MikroTik إنه من المؤكد أن أيًا من أجهزته مصابة بـ VPNFilter قد تم تثبيت البرامج الضارة من خلال وجود ثغرة في برنامج MikroTik RouterOS ، الذي تم تصحيحه بواسطة MikroTik في مارس 2017. ترقية برنامج RouterOS يحذف VPNFilter وأي ملفات خارجية أخرى بقع الضعف.

تحديث 25 مايو 2018:

قام QNAP بنشر مستشار الأمان على VPNFilter. وهو يحتوي على إرشادات حول كيفية استخدام أداة إزالة البرامج الضارة للشركة لإزالة أي إصابات.

أنتهى …

VPNFilter: جديد البرمجيات الخبيثة والمدمرة لأجهزة راوترات الشبكات – قائمة بالاجهزة المستهدفة

الى هنا نكون وصلنا الى نهاية موضوعنا اليوم والذي نتمنى ان ينال رضاكم واعجابكم والى اللقاء في موضوع جديد شيق ورائع وحتى ذلك الحين لاتنسو الاهتمام بصحتكم وحفظكم الله …

اذا اعجبك الموضوع لاتنسى ان تقوم بمشاركتة على مواقع التواصل الاجتماعي ليستفيذ منه الغير,كما نتمنى اشتراككم في قناة الموقع على اليوتيوب بالضغط هنا وكذلك الاشتراك في مجموعة الفيس بوك بالضغط هنا والتيليقرام بالضغط هنا

وكذلك التسجيل بالموقع لتتمكنو من تحميل بعض الملفات الخاصة بالأعضاء كما يمكنكم رفع ملفاتكم مجانا على مركز ملفات حضرموت التقنية بالضغط هنا ولاتترددو في وضع أي استفسارات للرد عليكم .

دمتم بكل ود والسلام عليكم ورحمة الله وبركاتة// … حضرموت التقنية