اخر تحديث في مايو 27, 2023 بواسطة حمدي بانجار

إقرأ أيضاً: أفضل طرق حمايه الحاسوب من الفيروسات التي لاتعلمها

بالتأكيد واجه الكثير منكم صعوبة في إعداد بيئة القرصنة الخاصة به لمُمارسة الاختراق ، ولكن في هذه التدوينه التعليميه ، سأوضح لك الطريقة الأبسط والأسرع لإعداد مُختبر لممارسة الاختراق قبل الخروج إلى العالم الحقيقي حيث يُمكن حينها أن يكون أي خطأ مُدمر.

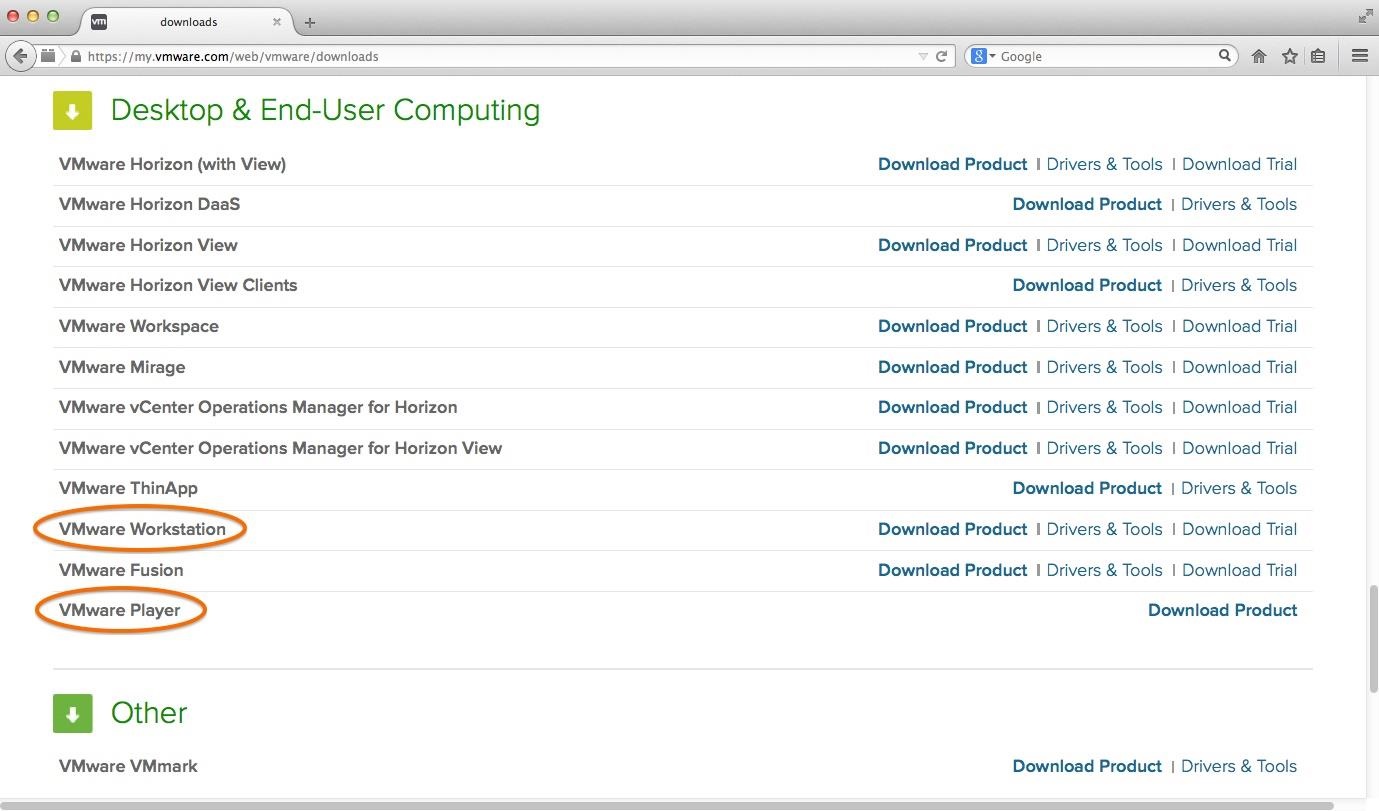

الخطوة1: قُم بتنزيل VMware Workstation / Player

أفضل طريقة لممارسة القرصنة هي في بيئة افتراضية ، وبشكل أساسي ، قُمت بإعداد نظام قرصنة ، مثل كالي لينكس ، مع بعض الضحايا الوهميه. من الناحية المثالية ، قد ترغب في تشغيل العديد من التطبيقات والأنظمة مثل (Windows XP و Vista و 7 و 8 ، بالإضافة إلى اللينكس ) حتى تتمكن من تجربة مجموعة مُتنوعة من الاختراقات والفحوصات.

تعُد الأجهزة الافتراضية والشبكة الافتراضية هي الطريقة الأفضل والأكثر أماناً لإنشاء بيئه القرصنة. هُناك العديد من أنظمة المُحاكاة الافتراضية ، بما في ذلك Citrix و Oracle’s VirtualBox و KVM و Microsoft Virtual PC و Hyper-V و VMware’s Workstation و VMware Player و ESXi .

بالنسبة لبيئة المُختبر ، فأوصي بشدة إستعمال VMware Workstation / Player ، حيث أن VMware Workstation يكون برنامج تُجاري يُكلف أقل من 200 دولار ، في حين أن Player مجاني. يُمكنك أيضاً الحصول على نُسخة تجريبية مجانية لمدة 30 يوم من VMware Workstation.

يُمكنك الآن تنزيل VMware Workstation / Player من الموقع الرسمي لهم.

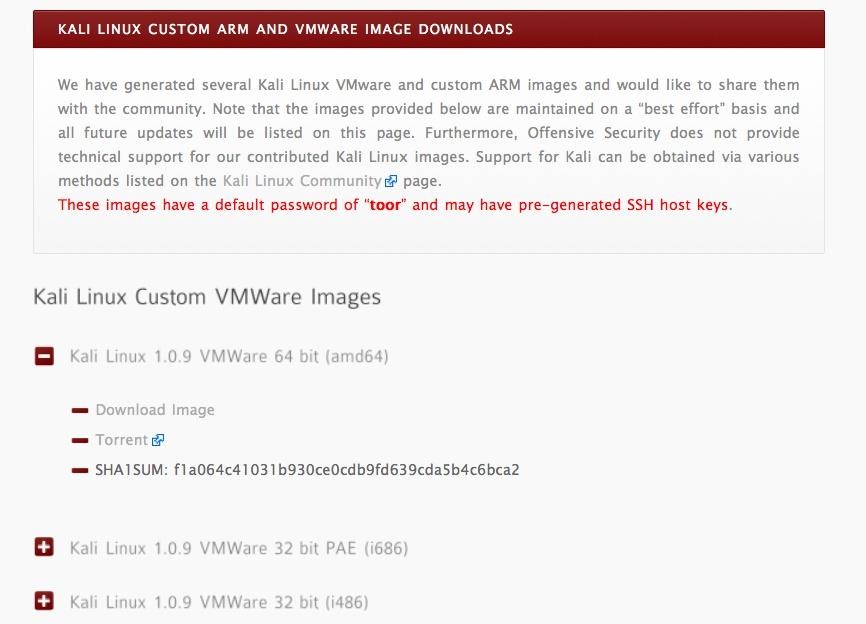

الخطوة2: تنزيل Kali VMware Images

بمجرد تنزيل وتثبيت نظام البيئه الافتراضية ، فإن خطوتنا التالية هي تنزيل نسخه من Kali VMware Images المُقدمة من Offensive Security ، وبإستخدام هذه النسخه ، فإنك لن تواجه الكثير من إعدادات البيئه الإفتراضيه ، ولكن ببساطة ستقوم بتشغيل كالي ، وهذا يُعني أنه بمجرد تنزيل كالي ، فإنه يُمكنك عندئذ إستخدامه مُباشره في Workstation أو Player.

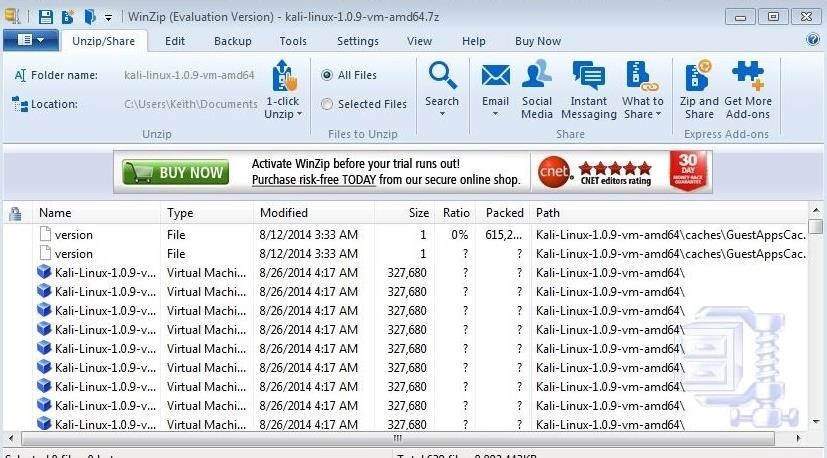

الخطوه3: فك ضغط الكالي

بمجرد الانتهاء من التنزيل ، ستحتاج إلى فك ضغط الملفات ، وهُناك العديد من الأدوات المُتاحة مجاناً على الإنترنت بما في ذلك 7-Zip و WinZip و WinArchiver. قُم بتنزيل وتثبيت أي أداه ، وقم بفك ضغط الملفات ، ولكن نحن هنا قُمنا بتنزيل الإصدار التجريبي المجاني من WinZip وإستخدامه لفك ضغط ملفات كالي.

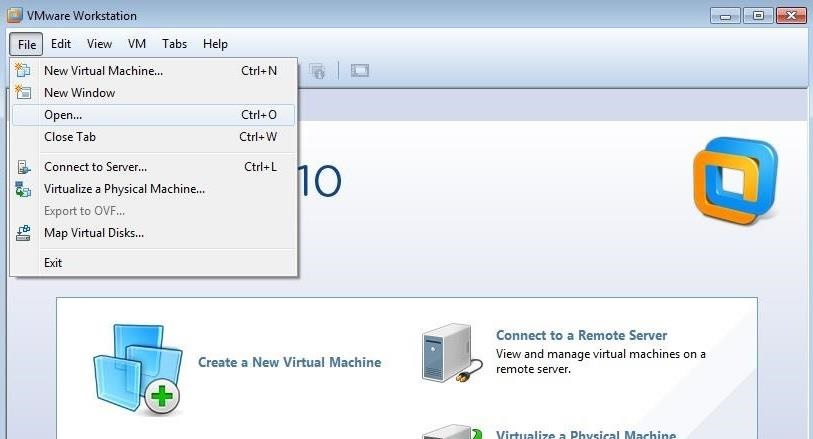

الخطوة4: فتح كالي على VMware

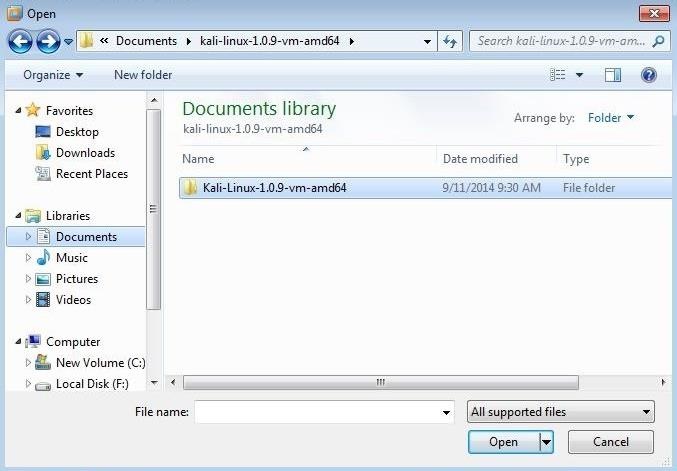

بمجرد فك ضغط جميع الملفات ، فستكون خطوتنا التالية هي فتح هذا الجهاز الإفتراضي الجديد. والآن قُم بنسخ مسار الملفات التي قُمت بفك ضغطها. ثم إنتقل إلى VMware Workstation ، ثم انتقل إلى File -> Open كما في الصورة التاليه.

إقرأ أيضاً: حمايه الروتر والواي فاي من الاختراق بدون برامج

سيؤدي هذا إلى فتح نافذة جديده مثل تلك الموجودة في لقطة الشاشة حيث يُمكنك أن ترى ملف كالي ، لذلك قُم بتصفحه وانقر نقراً مُزدوجاً فوق المُجلد.

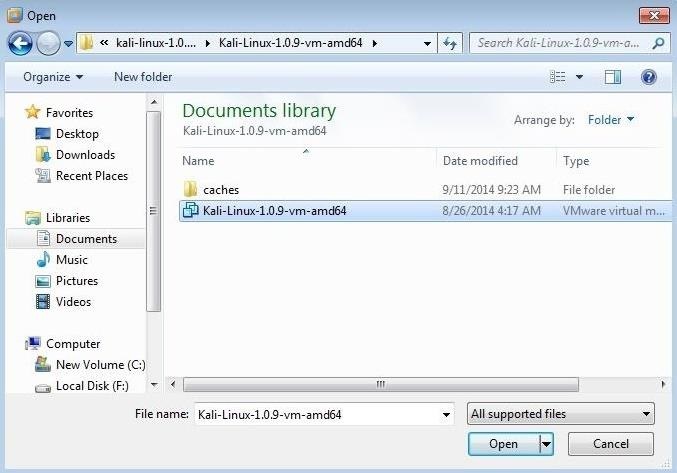

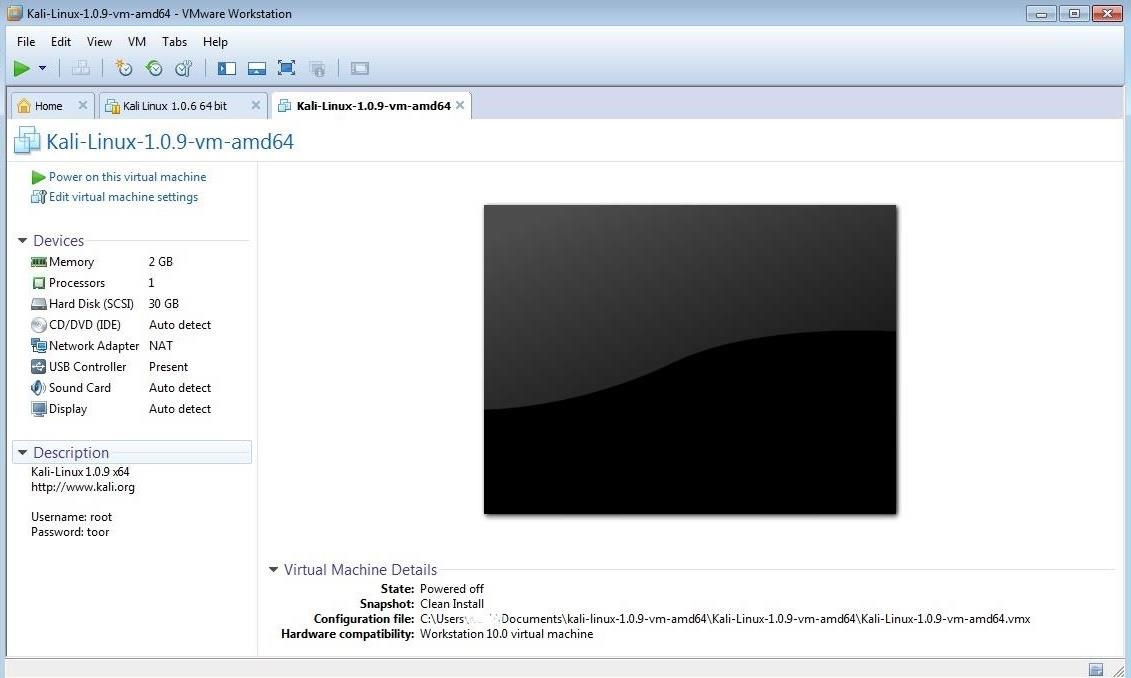

عندما تفعل ذلك ، فإنه يتم إكتشاف ملف الجهاز الإفتراضي على VMware والذي ستقوم بتشغيله على VMware. لاحظ أنني أستخدم إصدار “amd64” ، وهو ببساطة الإصدار 64 بت ، ولكن الإصدار 32 بت سيعمل أيضاً ، وإن كان أبطأ قليلاً.

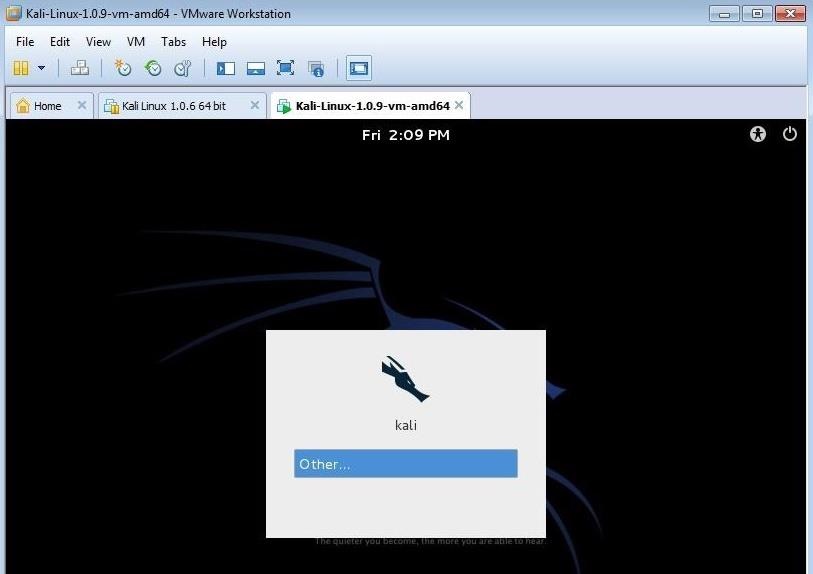

انقر على الزر الأخضر الموجود في الجانب الأيسر “Kali-Linux-1.0.9-vm-amd64” والآن يجب أن تستقبلك شاشة كالي المألوفة ، وبعدها سيكون عليك القيام بإستخدام إسم المُستخدم “root” وكلمة المرور “toor” ، ويُمكنك بدء القرصنة حينها وبدء رحله التعلم والمُمارسه.

الخطوة5: تنزيل وتثبيت الضحايا الوهميه

الخطوة التالية ، تحتاج إلى تنزيل وتثبيت نظام لإستهدافه. بالطبع يُمكنك استخدام ويندوز 7 أو 8 الأساسي الخاص بك ، ولكن هذه العمليه قد تحتاج إلي إستخدام نظام أقدم وأسهل للاختراق. بالإضافة إلى ذلك ، يُمكن أن يؤدي اختراق نظامك إلى عدم استقراره وتلفه.

أوصي بتثبيت نظام التشغيل ويندوز XP أو Vista أو Server 2003 أو إصدار أقدم من لينكس. تحتوي هذه الأنظمة على العديد من العيوب الأمنية المعروفة التي يمكنك التدرب عليها ، ثم عندما تصبح أكثر كفاءة في الاختراق ، يُمكنك بعد ذلك الترقية إلى ويندوز 7 و 8 والإصدارات الأحدث من لينكس.

إذا لم يكن لديك أنت أو أصدقاؤك نسخة من أنظمة التشغيل الأقدم هذه ، فيُمكنك شراؤها بشكل غير مكلف للغاية من العديد من الأماكن الموجوده على الإنترنت. فعلى سبيل المثال ، يوجد العديد من النسخ المُتاحة على eBay مُقابل 9.95 دولار.

بالطبع ، يُمكنك أيضاً الحصول على أنظمة التشغيل هذه مجاناً على العديد من مواقع التورنت ، ولكن إحذر ، لأنه من المحتمل أن تقوم بتنزيل أكثر من مجرد نظام تشغيل. ففي كثير من الأحيان ، تتضمن هذه التنزيلات المجانية برامج rootkits والتي سيتم تضمينها في نظامك عند فتح الملف.

الخطوة6: تنزيل التطبيقات القديمة

بمجرد أن يكون لديك نظام تشغيل وهمي لإستهدافه ، فستحتاج في كثير من الأحيان إلى تطبيقات لتشغيلها على هذه الإصدارات القديمة من أنظمة التشغيل ، سواء كانت ويندوز أو لينكس ، حيث من المحتمل أنك ستحتاج إلى مُتصفح ،و Office ، ومنتجات أدوبي ، وغيرها من البرامج الأساسه. هذه البرامج القديمة لها عيوب أمنية معروفة والتي يُمكنك من خلالها تحسين مهاراتك والتدريب عليها.

يُمكنك الحصول على هذه النُسخ القديمه من التطبيقات من خلال موقع oldversion .

آمل أن يكون هذه التدوينه التعليميه الموجزه مُفيده لأشخاص الذين واجهوا صعوبة في إعداد كالي.

إلى هُنا نكون قد إنتهينا من كيفية إنشاء مُختبر إختراق إفتراضي بخطوات بسيطه ، وإذا أعجبك موضوع كيفية إنشاء مُختبر إختراق إفتراضي بخطوات بسيطه ، فيمكنك مشاركته الآن ليستفيد أصدقائك . و إذا كان لديك أي إستفسار فإنه يُمكنك التواصل معنا من خلال التعليقات أو التيلجرام او جروبنا على الفيسبوك كما يسعدنا الإنضمام معنا على قناتنا في اليوتيوب .

وكذلك يمكنك التسجيل بالموقع لتتمكن من تحميل بعض الملفات الخاصة بالأعضاء كما يمكنكم رفع ملفاتك مجانا على مركز ملفات حضرموت التقنية ولاتتردد في وضع أي استفسارات للرد عليكم.